※この記事は自動翻訳されています。正確な内容につきましては原文をご参照ください。

要約

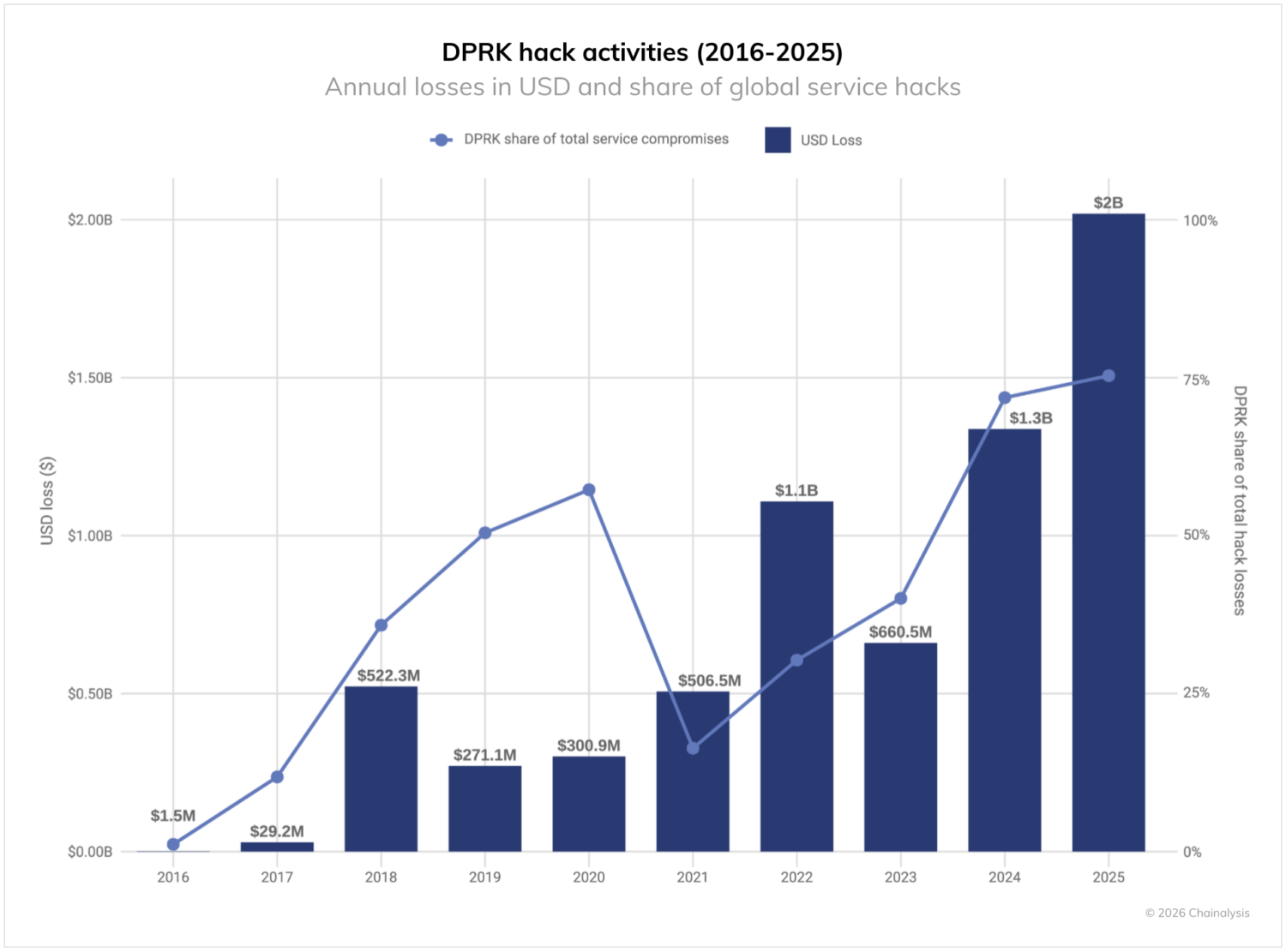

- 北朝鮮のハッカーが2025年に暗号資産を20.2億ドル盗み、前年比51%増加、累計被害総額は67.5億ドルに到達。攻撃件数は減少傾向。

- 北朝鮮は、IT労働者を暗号資産サービス内部に配置したり、経営層を標的とした高度ななりすまし手法を用いるなど、少ない件数で巨額の盗難を実現している。

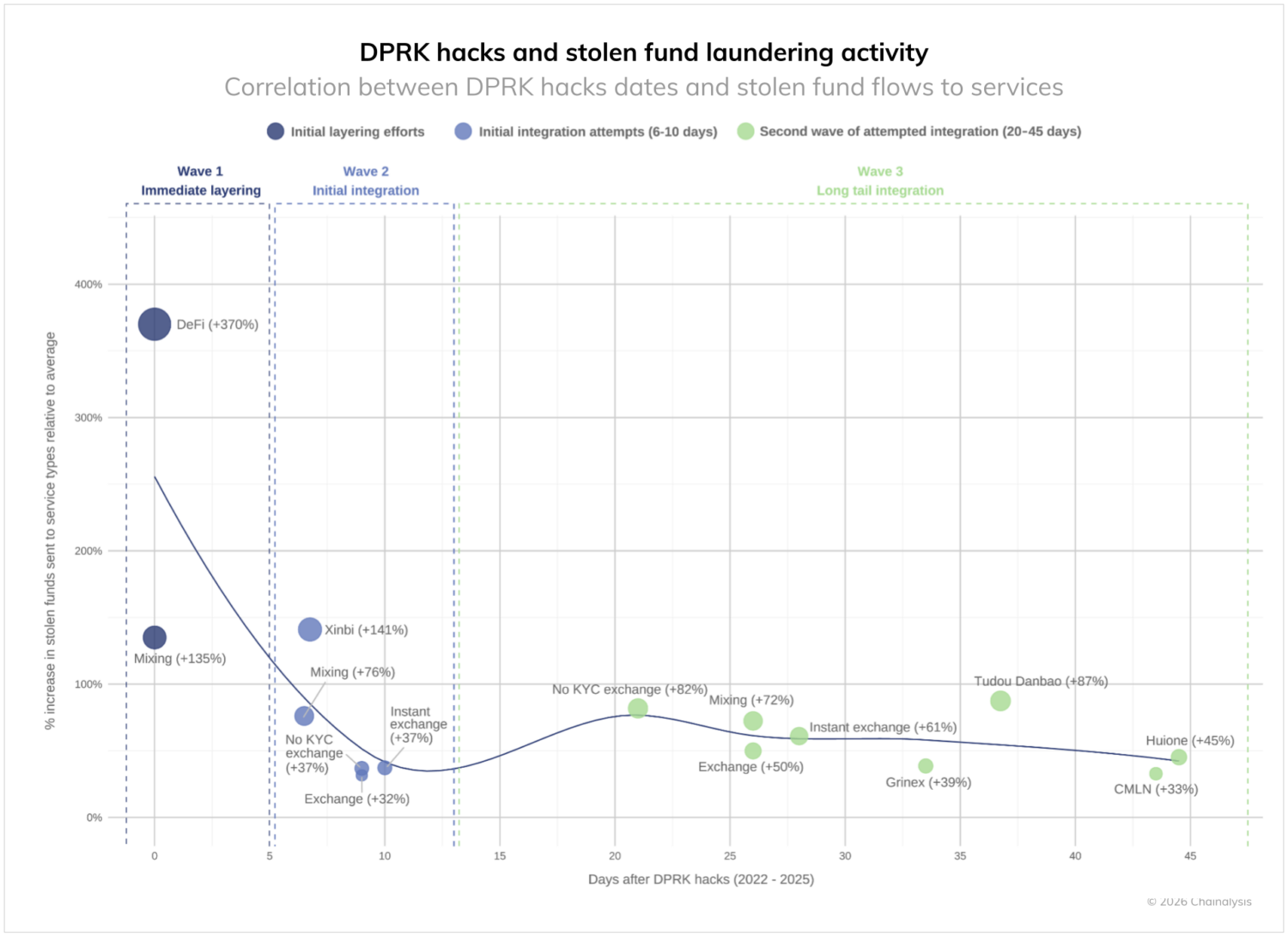

- 北朝鮮は、中国語系のマネーロンダリングサービスやブリッジサービス、ミキシングプロトコルを好んで利用し、大規模な窃盗後は約45日間で資金洗浄を完了させる傾向がある。

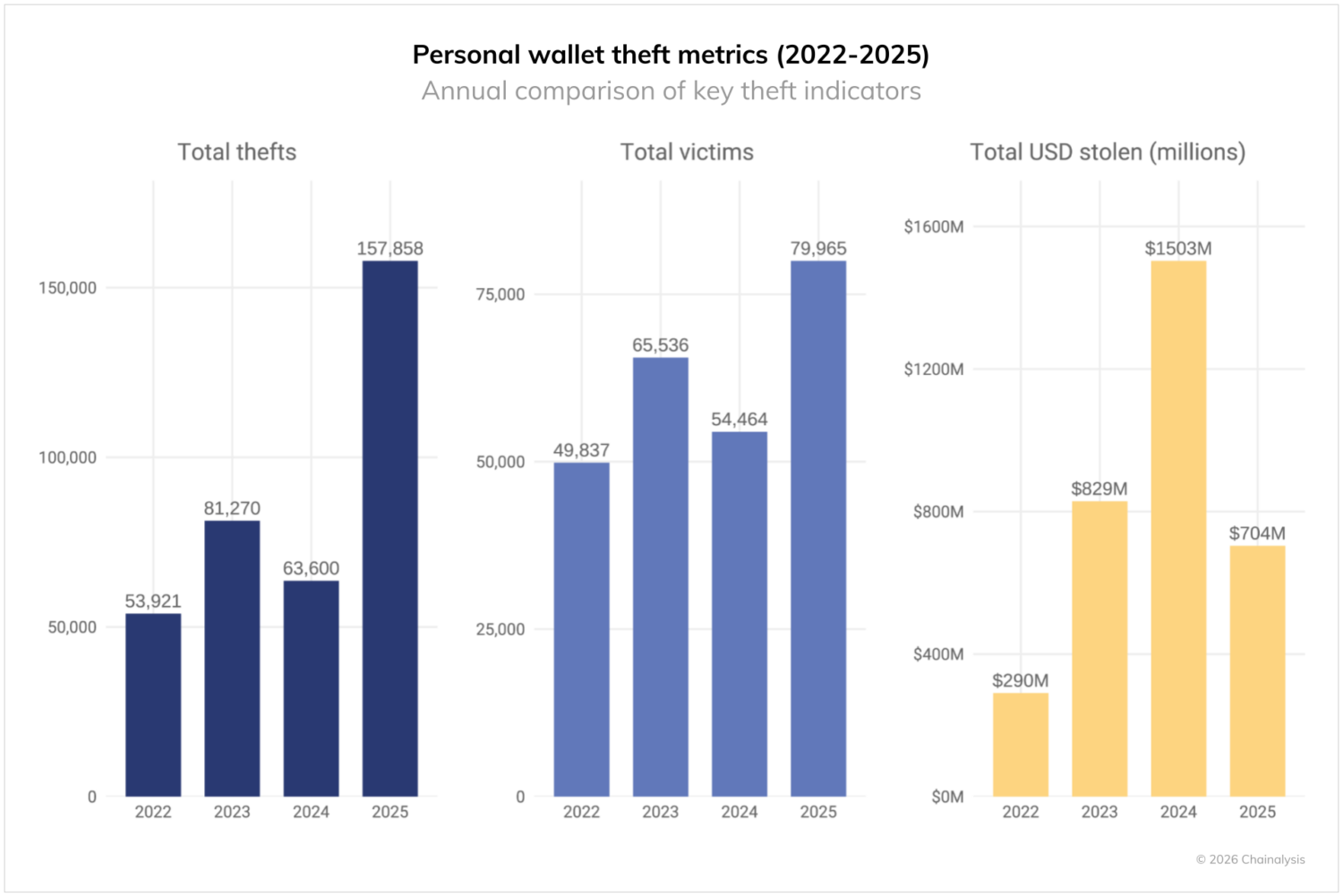

- 2025年、個人ウォレットの侵害は15万8,000件に急増し、被害者は8万人に達したが、被害総額(7億1,300万ドル)は2024年から減少した。

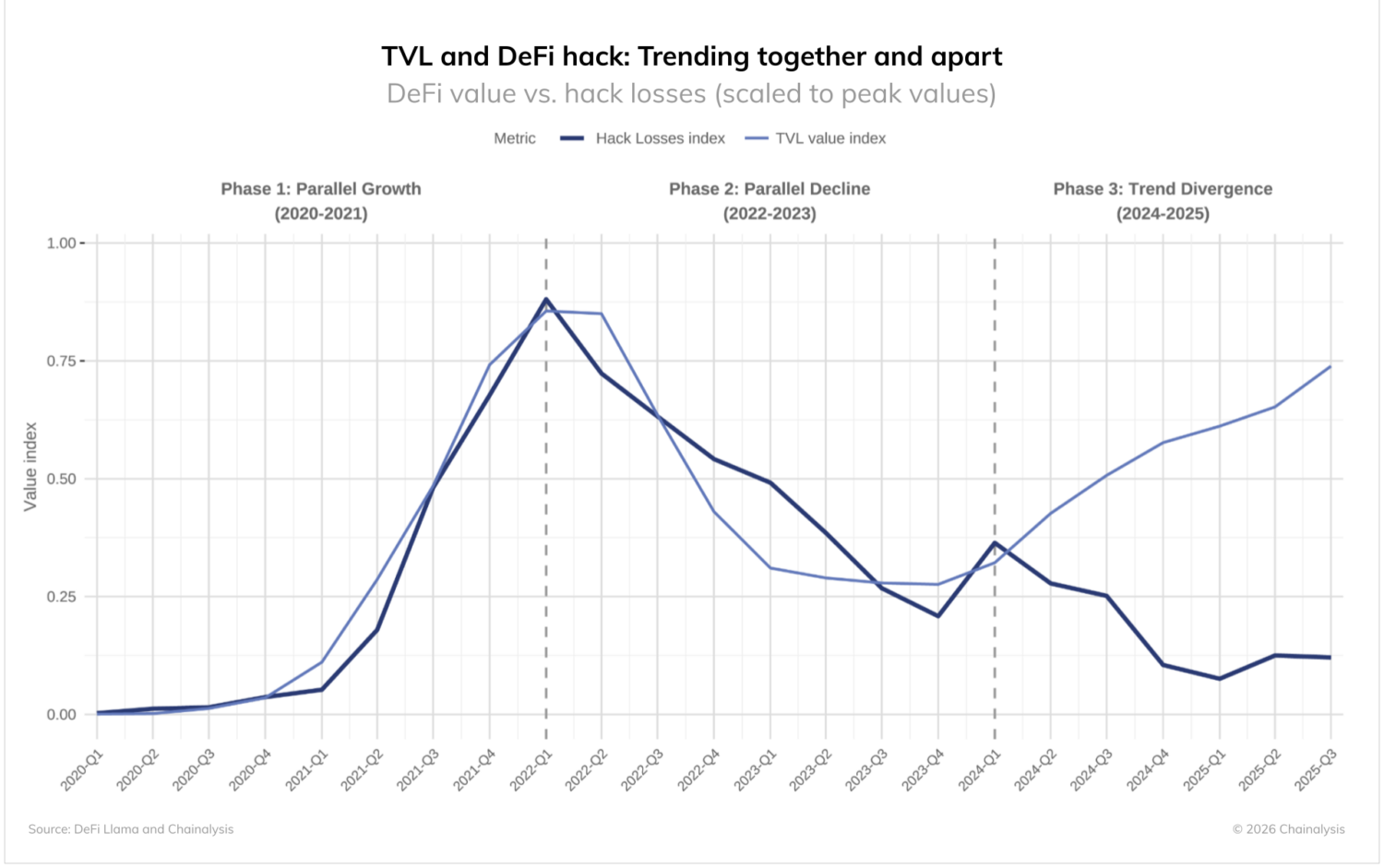

- 分散型金融(DeFi)における預かり資産(TVL)は増加したが、2024~2025年のハッキング被害額は抑制されており、セキュリティ対策の強化が効果を発揮している可能性が示唆される。

暗号資産エコシステムは2025年も厳しい1年となり、盗難被害額は増加傾向が続きました。当社の分析からは、暗号資産盗難のパターンが変化していることが明らかになり、主な変化は以下の4点です。北朝鮮(DPRK)が依然として最大の脅威であること、中央集権型サービスへの個別攻撃が深刻化していること、個人ウォレットの被害が急増していること、そして分散型金融(DeFi)ハッキングのトレンドが従来と異なる動きを見せていることです。

これらの傾向はデータから明確に読み取れ、さまざまなプラットフォームや被害者層で暗号資産盗難の様相が大きく変化していることが分かります。デジタルアセットの普及が進み、資産価値が新たな高みに到達する中で、進化するセキュリティ脅威を理解することがますます重要となっています。

全体像:2025年に34億ドル以上が盗難被害

2025年1月から12月初旬までの間に、暗号資産業界では34億ドル超の盗難被害が発生しました。そのうち、2月のBybitへの攻撃だけで15億ドルを占めています。

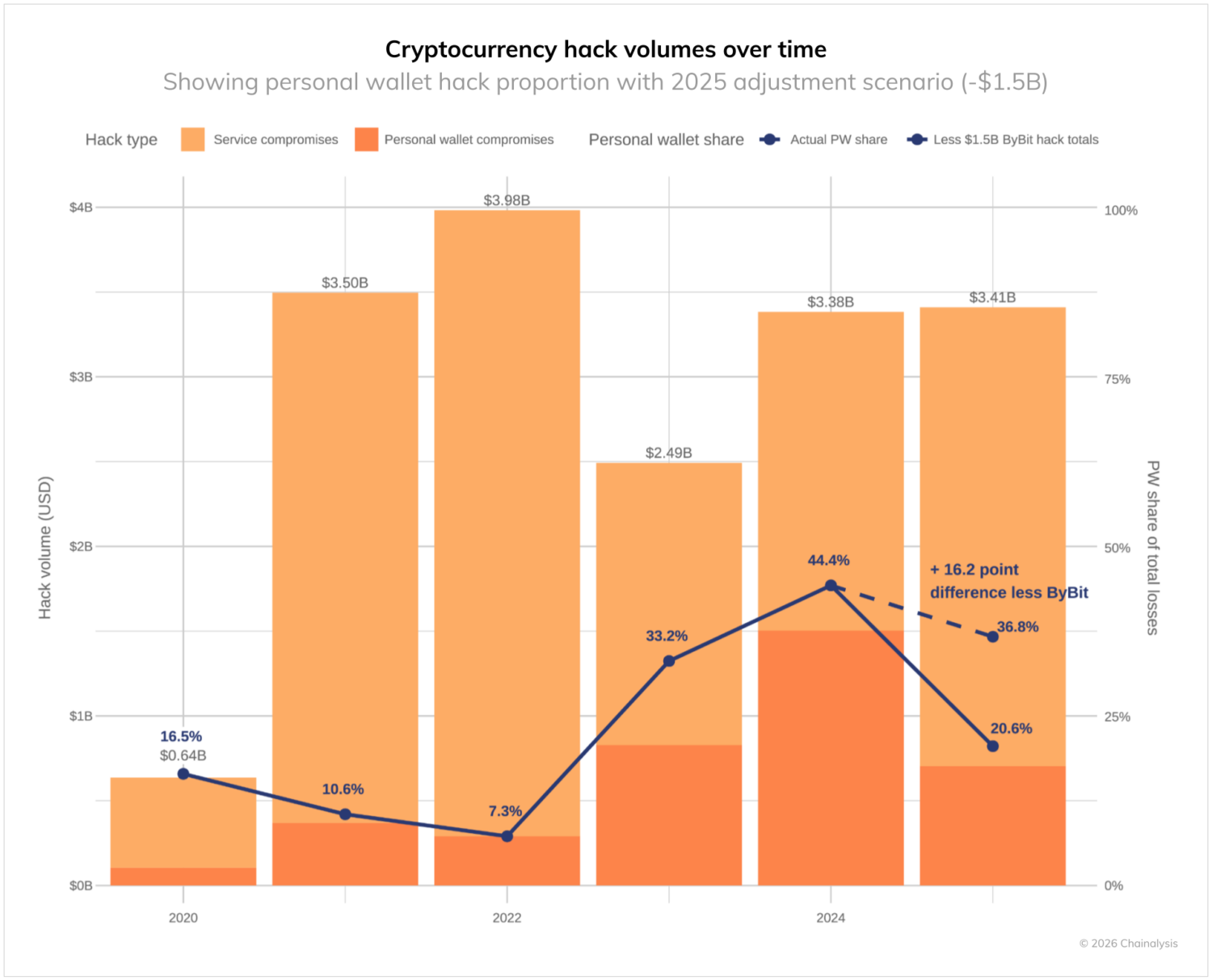

この総額の背後では、盗難の構成にも重要な変化が見られます。個人ウォレットの侵害による被害割合は大きく増加し、2022年の全体の7.3%から2024年には44%に拡大。2025年はBybit事件の影響が大きくなければ37%になっていたと考えられます。

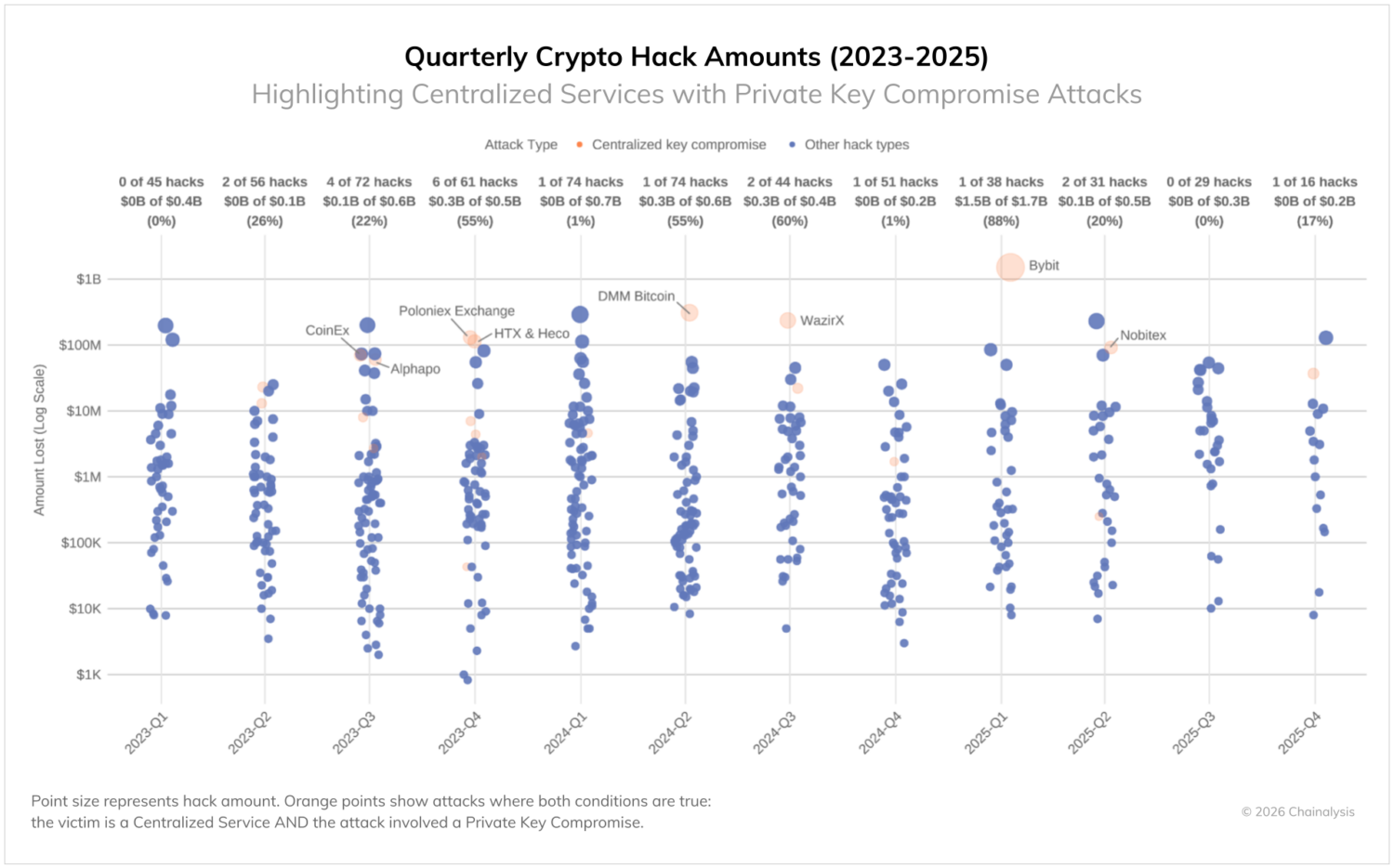

一方で、中央集権型サービスでは、秘密鍵インフラや署名プロセスを狙った高度な攻撃により、損失規模がますます拡大しています。機関としての豊富なリソースや専門のセキュリティチームを擁しているにもかかわらず、これらのプラットフォームは依然として、コールドウォレットの制御をすり抜ける高度な脅威に対して脆弱なままです。こうした侵害は(下図が示すとおり)発生頻度こそ低いものの、一度起きると被害額が極めて大きく、2025年第1四半期の損失の88%を占めました。攻撃者は、サードパーティウォレット連携を悪用したり、正規の署名者をだまして悪意あるトランザクションを承認させたりする手口を確立しています。

盗難被害額が高止まりしていることは、一部の分野で暗号資産セキュリティが向上した一方で、攻撃者が複数の手段で成功を収め続けていることを示しています。

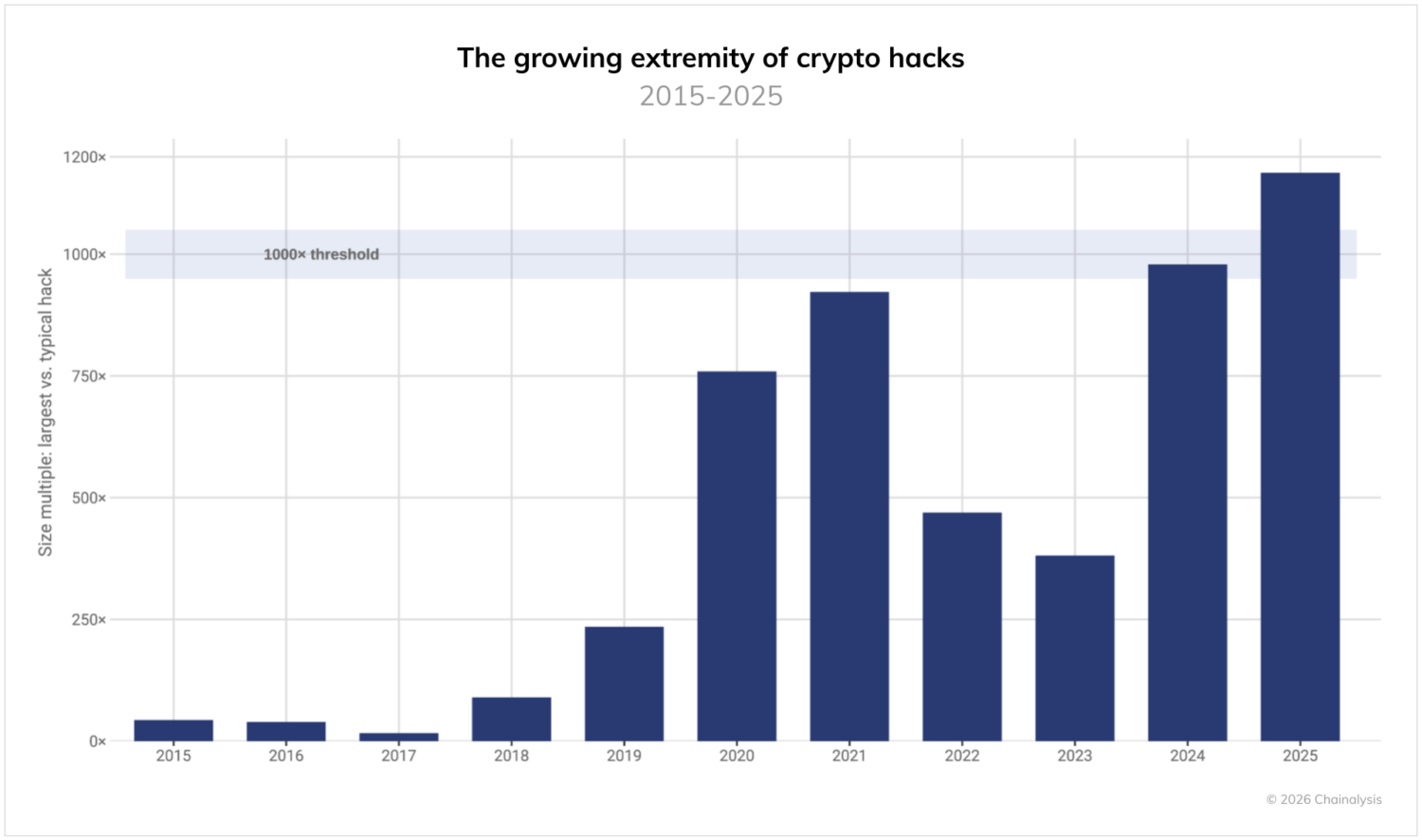

上位3件のハッキングが全体損失の69%を占め、被害格差が1,000倍超に拡大

盗難資金の動きは昔から例外的な大型事件が主導していますが、2025年はその傾向がさらに拡大。最大規模のハッキングと全体の中央値の比率が初めて1,000倍を超えました。最大級の事件では、通常規模の事件の1,000倍もの資金が盗まれており、2021年の強気相場のピークさえ上回っています(被害発生時点のUSD換算額)。

こうした格差の拡大により、損失の集中度が劇的に高まっています。2025年の上位3件のハッキングがサービス全体の損失の69%を占め、個別事件が年間合計に極端な影響を及ぼす状況となっています。件数は変動しやすく、資産価格の上昇で損失の中央値も増加しますが、壊滅的な被害が発生するリスクはさらに加速しています。

北朝鮮、件数減少も依然として最大の暗号資産脅威

朝鮮民主主義人民共和国(北朝鮮)は、暗号資産セキュリティに対する国家レベルの最大の脅威であり続けており、攻撃頻度が大幅に減少したと分析される中でも記録的な盗難額を達成しました。2025年、北朝鮮のハッカーは少なくとも20.2億ドルの暗号資産を盗み、前年比51%増(2024年比で6億8,100万ドル増)。金額ベースでは過去最悪の年となり、北朝鮮による攻撃はサービス侵害全体の76%という記録的な割合を占めました。これにより、北朝鮮による暗号資産窃盗の累計下限推計は67.5億ドルとなります。

北朝鮮の攻撃者は、暗号資産サービス内部にIT労働者を配置して特権アクセスを獲得し、大規模な攻撃を実現してきています。2025年の記録的な被害額は、取引所やカストディアン、Web3企業などでIT労働者を通じた初期アクセスや横展開を強化した結果と考えられます。

さらに最近では、このIT労働者モデルが進化し、単なる従業員としての潜入ではなく、著名なWeb3やAI企業のリクルーターを装い、偽の採用プロセスを通じて被害者の資格情報やソースコード、VPN/SSOアクセスを取得する手法が増加。経営陣を標的とした場合には、戦略的投資家や買収企業を装った偽のアプローチで、ピッチや疑似デューデリジェンスを通じてシステム情報やインフラへのアクセス経路を探るなど、IT労働者詐欺から派生したソーシャルエンジニアリングが拡大しています。

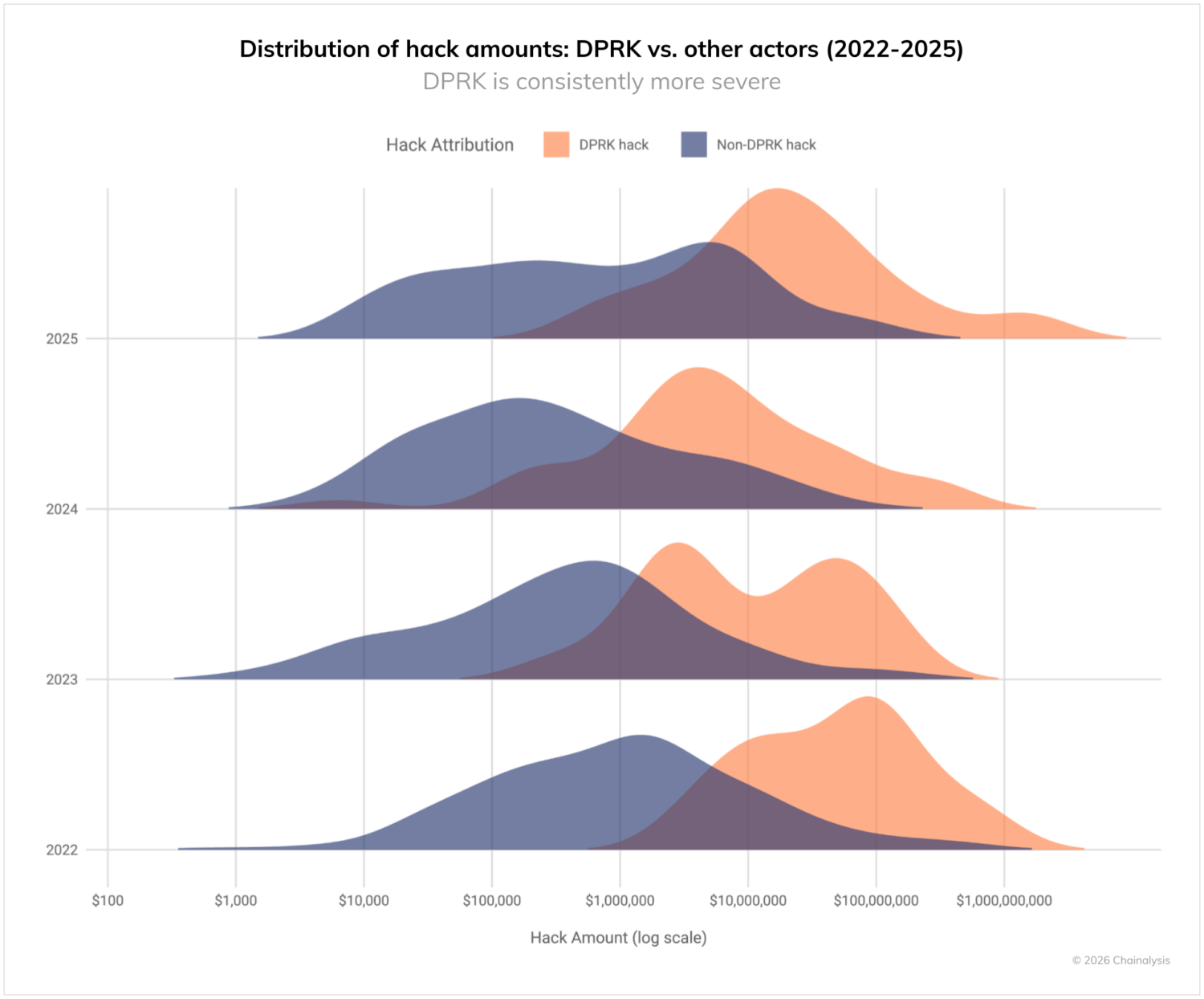

例年通り、北朝鮮は他の攻撃者に比べて格段に高額な盗難を実行しています。下記グラフの通り、2022~2025年の北朝鮮関連のハッキングは最大規模帯に集中し、非北朝鮮系の攻撃はより均等な分布となっています。北朝鮮の攻撃は大規模サービスを狙い、最大限のインパクトを追求していることがわかります。

2025年の記録的な被害は、確認された件数自体は大幅に減少した中で発生しており、2月のBybit事件の影響が大きいと考えられます。

北朝鮮による独自のマネーロンダリングパターン

2025年初頭の大規模な資金流入により、北朝鮮関連の攻撃者が大規模に暗号資産を洗浄する手法がかつてないほど明らかになりました。他のサイバー犯罪者とは異なる特徴的な手法を持ち、運用上の嗜好や弱点も見えてきます。

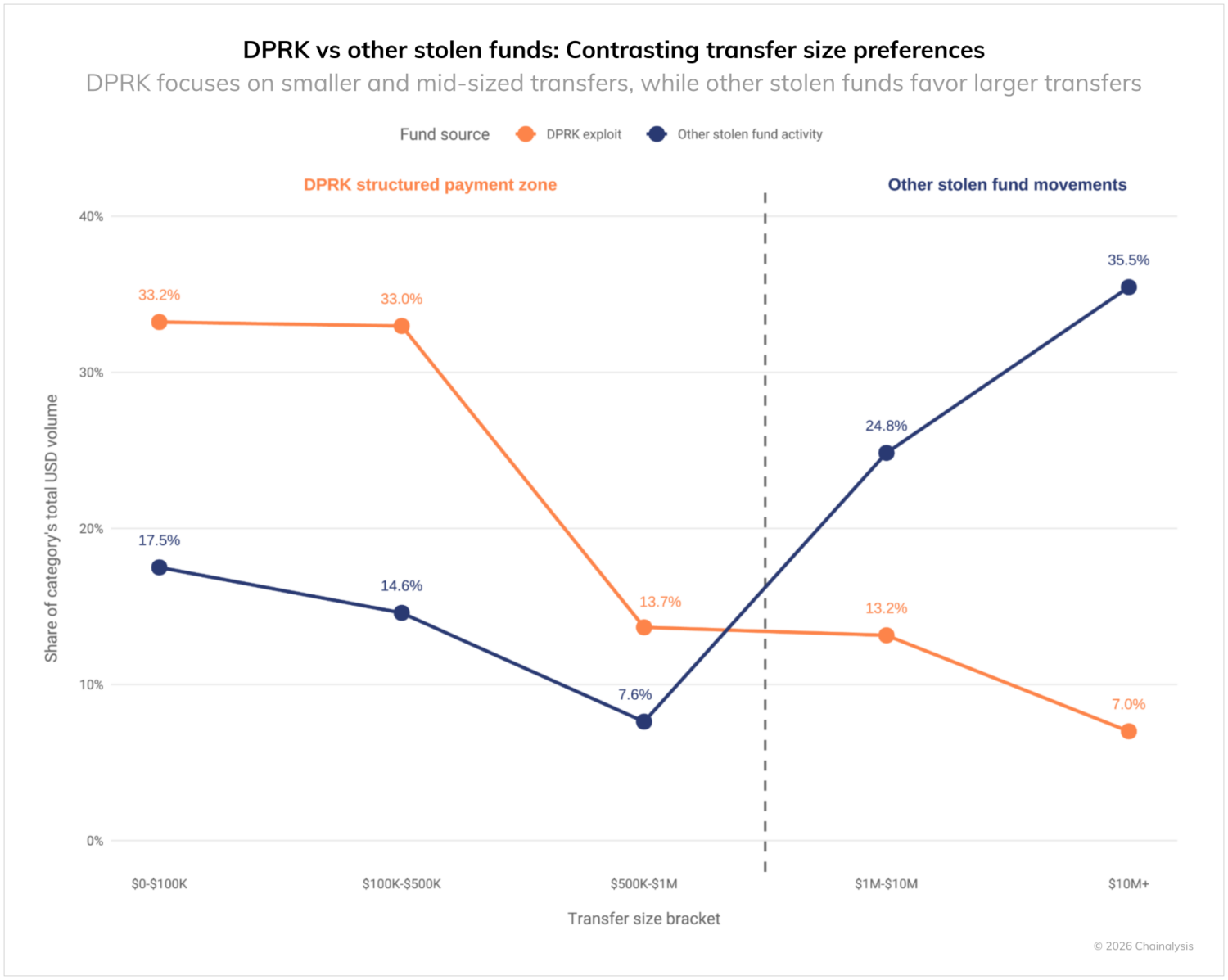

北朝鮮のマネーロンダリングは、約60%超の資金が50万ドル未満の送金に集中する独自のブランケットパターンが特徴です。対照的に、他の犯罪者は100万~1,000万ドル超の大口を中心に送金しています。北朝鮮は大きな金額を盗みながらも、オンチェーンの送金は小口に分割して実施しており、高度な資金洗浄の巧妙さが伺えます。

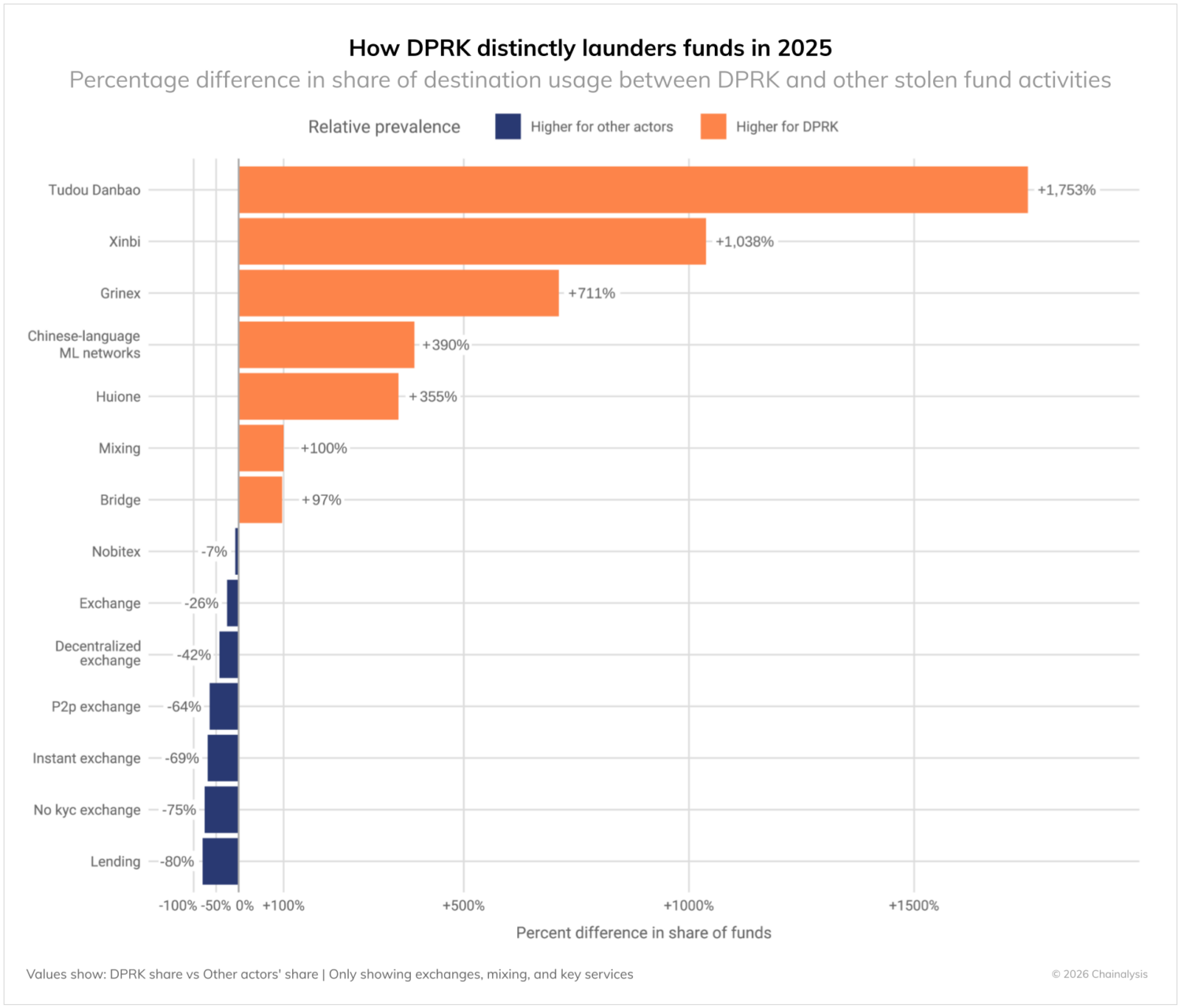

他の犯罪者と比較して、北朝鮮は以下のような資金洗浄手段を強く好みます:

- 中国語系の資金移動・担保サービス(+355~+1,000%以上):最も特徴的で、多数の洗浄業者から成る中国語圏のマネーロンダリングネットワークを重用。コンプライアンス管理が弱い場合も多い。

- ブリッジサービス(+97%):ブロックチェーン間の資産移動を活用し、追跡を複雑化。

- ミキシングサービス(+100%):資金の流れを隠すための利用が多い。

- Huioneなどの専門サービス(+356%):洗浄を促進する特定サービスの戦略的利用。

他の犯罪者は以下を重視:

- レンディングプロトコル(-80%):北朝鮮はこれら分散型金融サービスをほとんど利用しない。

- KYC不要の取引所(-75%):意外にも、KYC不要の取引所は北朝鮮よりも他の犯罪者がよく利用。

- P2P取引所(-64%):北朝鮮はP2Pプラットフォームへの関心が低い。

- 中央集権型取引所(-25%):他の犯罪者の方が従来型取引所とのやりとりが多い。

- 分散型取引所(DEX)(-42%):他の犯罪者はDEXの流動性や匿名性を重視。

このようなパターンは、北朝鮮が一般的なサイバー犯罪者とは異なる制約や目的で動いていることを示唆します。中国語系マネーロンダリングサービスやOTCトレーダーの活用は、北朝鮮の攻撃者がアジア太平洋地域の違法ネットワークと密接に連携していることや、中国拠点のネットワークを国際金融システムへのアクセス手段として歴史的に使ってきた流れとも一致します。

北朝鮮ハッキング後の資金洗浄タイムライン

北朝鮮関連のハッキング後におけるオンチェーンの動きを分析すると、盗難資金が約45日で展開される複数波の資金洗浄経路が一貫して見られます:

第1波:即時レイヤリング(0~5日目)

ハッキング直後は、資金源からの距離を取るための急激な動きが発生します:

- 分散型金融(DeFi)プロトコルへの流入が最も顕著(+370%)。

- ミキシングサービスも大幅増加(+135~150%)、初期の資金移動の撹乱。

- このフェーズは「初動」による資金分離が目的。

第2波:初期統合(6~10日目)

2週目に入ると、資金をエコシステム全体に統合するための戦術にシフト:

- KYC制限のある取引所(+37%)や中央集権型取引所(+32%)への流入が始まる。

- 二次的なミキシングサービス(+76%)が引き続き資金洗浄に使用されるが、強度は減少。

- クロスチェーンブリッジ(XMRtなど、+141%)で資金を分散・難読化。

- このフェーズは資金の出口に向けた重要な移行期。

第3波:ロングテール統合(20~45日目)

最終フェーズでは法定通貨や他資産への換金を支援するサービスが好まれます:

- KYC不要の取引所(+82%)やTudou Danbaoなどの担保サービス(+87%)が急増。

- インスタント取引所(+61%)やHuioneなど中国語プラットフォーム(+45%)が最終換金地点となる。

- 中央集権型取引所(+50%)も流入先となり、正規資金との混合を狙う動きが見られる。

- 中国語系マネーロンダリングネットワーク(+33%)やGrinex(+39%)といった規制緩い地域のプラットフォームがパターンを完結させる。

この45日間の洗浄ウィンドウは、法執行機関やコンプライアンス担当に有用な知見をもたらします。複数年にわたりこのパターンが継続していることは、北朝鮮関連攻撃者が金融インフラへのアクセスに制約があること、特定の協力者と連携する必要があることを示唆します。

すべての盗難資金が必ずしもこのタイムラインに従うとは限らず、数か月~数年にわたって放置される事例もありますが、積極的な洗浄時の典型的なオンチェーン行動と言えます。なお、秘密鍵移転やOTCでの法定通貨化などオンチェーンに表れない活動は、補足情報がなければ分析の盲点となることにも注意が必要です。

個人ウォレット侵害:個人ユーザーへの脅威拡大

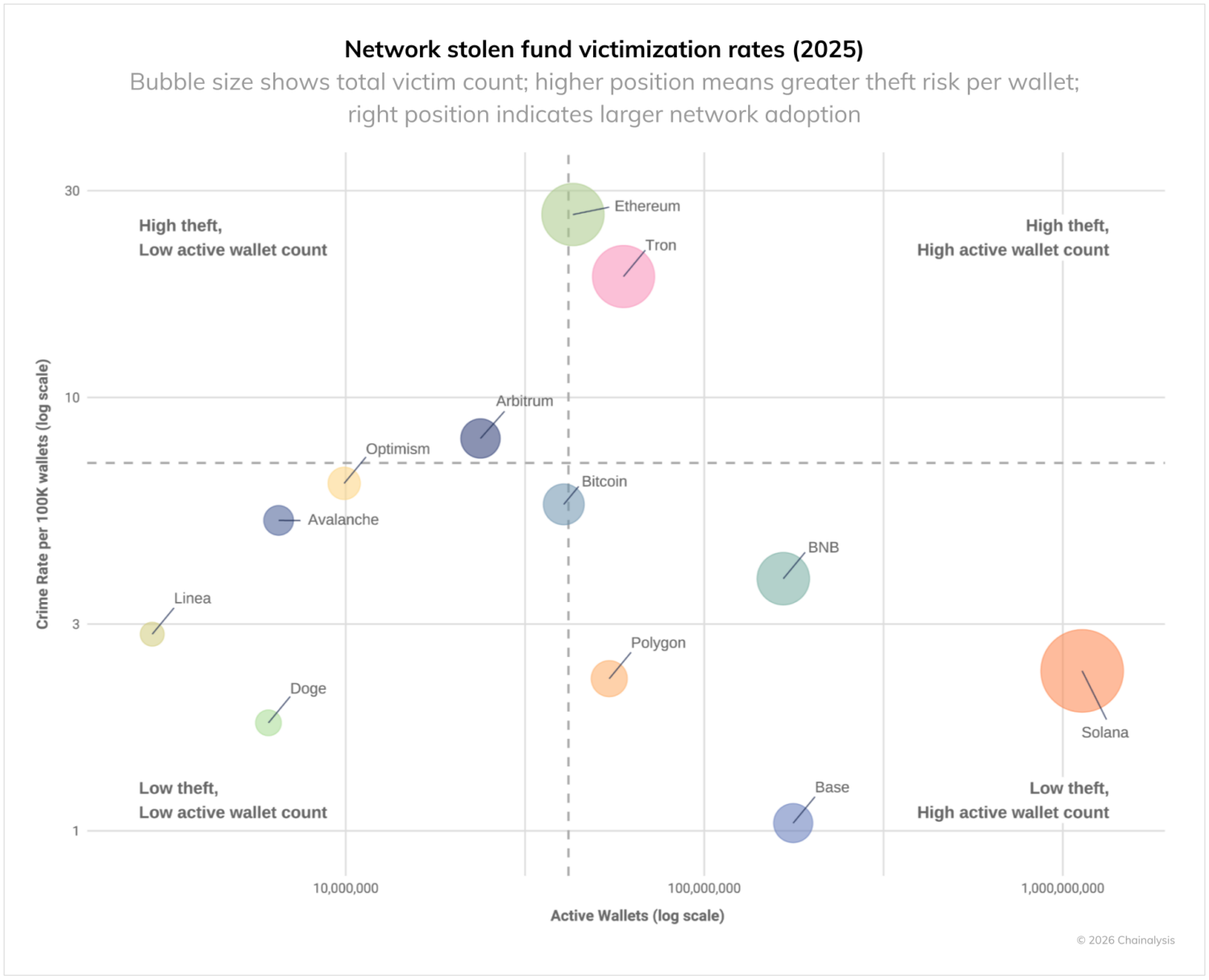

オンチェーンパターン分析や被害者・業界パートナーからの報告を通じて、個人ウォレット侵害の規模が明らかになっています。実際の被害件数は推計より多い可能性がありますが、最低推計では2025年の個人ウォレット侵害が全体の20%と、2024年の44%から減少。事件数は15万8,000件で、2022年の54,000件から約3倍。被害者数も4万人(2022年)から少なくとも8万人(2025年)へ倍増しました。こうした増加は暗号資産の普及拡大も背景にあります。例えばSolanaは、最も多くアクティブな個人ウォレットを持つブロックチェーンの一つで、被害件数も最多(約26,500人)です。

事件数と被害者数は増加した一方で、個人被害の総額は2024年の15億ドルから2025年は7億1,300万ドルに減少。攻撃者がより多くのユーザーを狙いながら、一人当たりの被害額は減少傾向です。

ネットワーク別の被害データからは、どの領域がリスクが高いかも見えてきます。下記グラフは各ブロックチェーンのアクティブ個人ウォレット数で補正した被害率を示しています。2025年、EthereumとTronが最も高い盗難率を記録。Ethereumは件数・被害者数ともに多く、Tronもアクティブウォレット数が少ない割に被害率が高い。一方、BaseやSolanaはユーザー数が多くても被害率は低めです。

こうした違いは、個人ウォレットのセキュリティリスクが暗号資産エコシステム全体で一律でないことを示しています。類似した技術基盤を持つチェーン間でも被害率が異なるのは、ユーザー層や人気アプリ、犯罪インフラなど技術以外の要素も大きく影響しているためです。

DeFiハッキング:過去と異なる市場動向

分散型金融(DeFi)分野では、2025年の犯罪データにおいて歴史的トレンドと異なる明確なパターンが見られます。

データからは3つのフェーズが浮かび上がります:

- フェーズ1(2020~2021年):DeFiのTVL(預かり資産残高)とハッキング損失が並行して増加。

- フェーズ2(2022~2023年):両指標がともに減少。

- フェーズ3(2024~2025年):TVLは回復したが、ハッキング損失は抑制されたまま。

最初の2フェーズは直感的な動きで、リスク資産が増えるほど犯罪者の標的も増え、攻撃も増加。しかし2024~2025年はTVLが大きく回復してもハッキング被害が増えず、異例の乖離が生じています。

この乖離の要因は2点考えられます:

- セキュリティの進化:TVL増加にもかかわらずハッキング率が一貫して低いため、DeFiプロトコルで効果的なセキュリティ対策が進んでいる可能性が高い。

- 標的の変化:個人ウォレット盗難や中央集権型サービスへの攻撃が増えており、攻撃者の関心が他分野へ移っている可能性。

事例:Venus Protocolのセキュリティ対応

2025年9月のVenus Protocol事件は、セキュリティ対策の進化を象徴するものです。攻撃者は改ざんされたZoomクライアントを使ってシステムに侵入し、被害者に1,300万ドルの口座の委任権限を与えるよう誘導。通常なら致命的な事件でしたが、Venusは1か月前にHexagateのセキュリティ監視プラットフォームを導入済みでした。

プラットフォームは攻撃の18時間前に不審な動きを検出し、悪意あるトランザクション発生時にも即座にアラートを発信。20分以内にVenusはプロトコルを一時停止し資金流出を防止しました。対応の流れは以下の通りです:

- 5時間以内: セキュリティ確認後に部分的な機能を復旧

- 7時間以内: 攻撃者ウォレットを強制清算

- 12時間以内: 被害資金全額回収・サービス再開

注目すべきは、Venusが攻撃者保有の300万ドル分の資産凍結をガバナンス提案で可決したことです。攻撃者は利益を得られず、むしろ損失を被りました。

この事例は、DeFi分野で事前監視・迅速対応・ガバナンス機能が連動することで、初期のDeFi時代とは異なり攻撃の発生後でも被害を最小化または逆転できる新たなセキュリティ体制が整いつつあることを示しています。

2026年以降への示唆

2025年のデータは、北朝鮮が暗号資産脅威アクターとして進化している複雑な状況を映し出しています。少数件数で極めて大きな被害を出す能力は、攻撃者の高度化と忍耐力の増大を示します。Bybit事件の影響もあり、北朝鮮は大規模盗難後は資金洗浄に集中し、攻撃ペースを落とす傾向も見られます。

暗号資産業界は、巨額ターゲットへの警戒と、北朝鮮特有の資金洗浄パターンの検知強化が必要です。彼らのサービス種別や送金額の一貫した嗜好は発見機会となり、他犯罪者との識別やオンチェーン行動の特定に役立ちます。

北朝鮮は国家優先事項の資金調達や国際制裁回避のため暗号資産盗難を続けており、このアクターが一般的なサイバー犯罪者とは異なるルールで動いていることを業界は認識すべきです。2025年の記録的被害額は、既知の攻撃件数が74%減少する中で達成されており、表面化しているのは氷山の一角かもしれません。2026年の課題は、Bybit級の事件が再発する前に、これら高インパクト作戦の発見と阻止を実現することです。

This website contains links to third-party sites that are not under the control of Chainalysis, Inc. or its affiliates (collectively “Chainalysis”). Access to such information does not imply association with, endorsement of, approval of, or recommendation by Chainalysis of the site or its operators, and Chainalysis is not responsible for the products, services, or other content hosted therein.

This material is for informational purposes only, and is not intended to provide legal, tax, financial, or investment advice. Recipients should consult their own advisors before making these types of decisions. Chainalysis has no responsibility or liability for any decision made or any other acts or omissions in connection with Recipient’s use of this material.

Chainalysis does not guarantee or warrant the accuracy, completeness, timeliness, suitability or validity of the information in this report and will not be responsible for any claim attributable to errors, omissions, or other inaccuracies of any part of such material.