※この記事は自動翻訳されています。正確な内容につきましては原文をご参照ください。

近年、暗号資産を狙った詐欺はますます個人を標的とする傾向が強まっており、その頻度と被害の深刻さが大きくなっています。こうした詐欺の多くは、高額資産を保有している方や、頻繁に暗号資産トランザクションを行う方をターゲットとしています。

- 「ロマンス詐欺(Pig Butchering)」や「承認フィッシング(Approval Phishing)」といった大規模な詐欺手法は、既に被害者に莫大な損失をもたらしてきました。

- これらに加え、最近では「アドレスポイズニング攻撃(Address Poisoning Attacks)」と呼ばれる新たなタイプの暗号資産詐欺も増加傾向にあります。

アドレスポイズニング攻撃とは

アドレスポイズニング攻撃は、カスタマイズされたオンチェーンインフラストラクチャを悪用し、被害者から資金を詐取する、特に悪質な暗号資産詐欺手法です。手口はシンプルですが、非常に効果的です。

- 攻撃者は、まず標的となるユーザーのトランザクションパターンを分析し、頻繁に使用されるアドレスを特定します。

- 次に、その標的が最も多くやりとりしているアドレスに酷似した暗号資産アドレスを、アルゴリズムを用いて大量に生成し、そっくりのアドレスを作り出します。

- 攻撃者は生成した偽アドレスから、少額かつ一見無害なトランザクションを標的のウォレットに送信します。この行為によって、被害者のアドレス帳や取引履歴が「汚染」(ポイズニング)されます。

攻撃者の狙いは、被害者が今後送金を行う際に、利便性のためトランザクション履歴から宛先を選択し、誤って似せて作られた偽アドレスに送金してしまうことにあります。

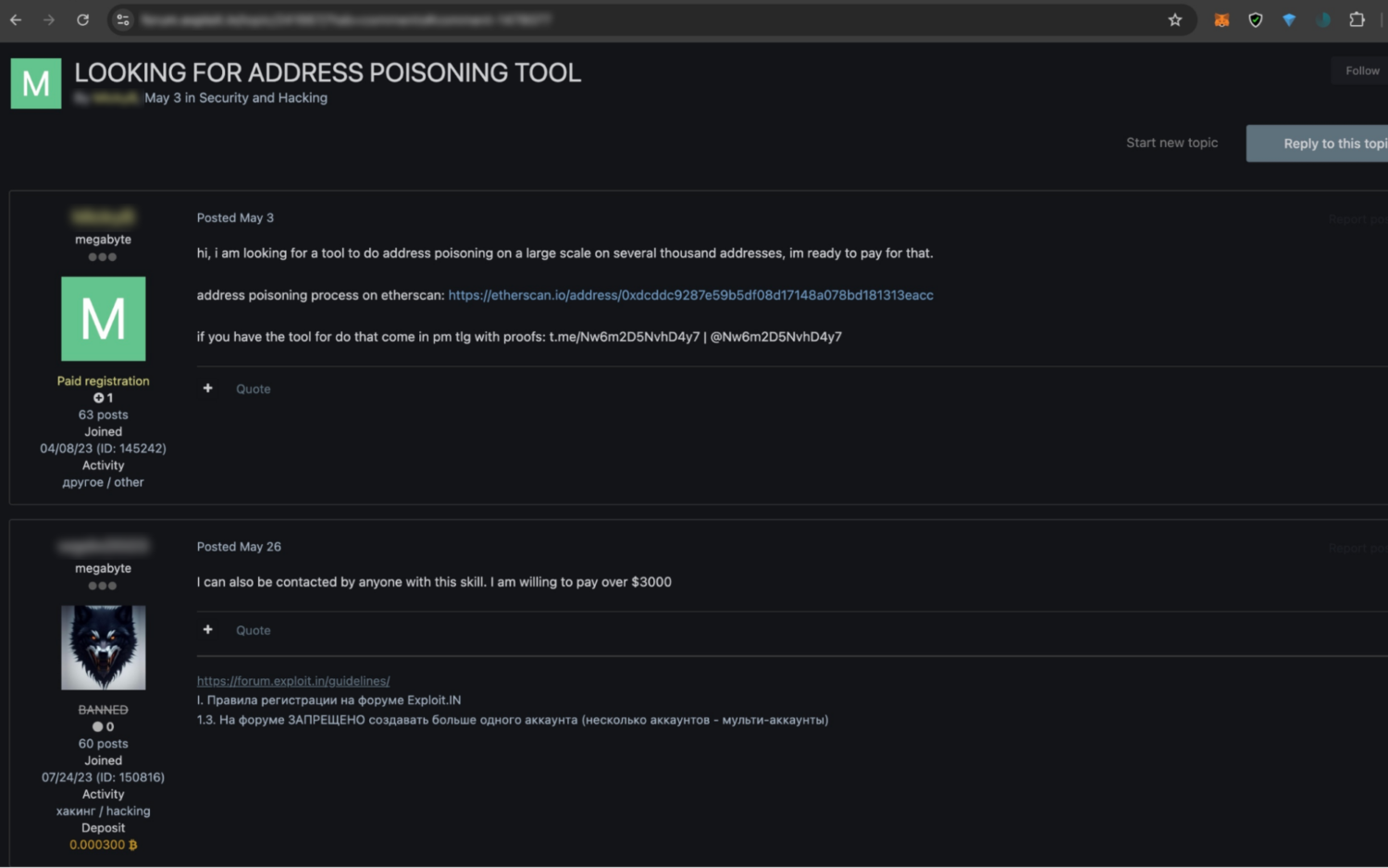

このようなアドレスポイズニング攻撃は、ランサムウェアをはじめとした他のサイバー犯罪と同様、一般的に「プラグアンドプレイ」型として設計されています。ダークネットマーケットではアドレスポイズニングツールキットが簡単に入手でき、広く宣伝されています。ツールキットは分かりやすいインターフェースを備えており、技術的な専門知識が乏しくても高度な詐欺を実行できる設計となっています。

ツールキットには、標的のウォレットでよく使用されるアドレスを模倣した見せかけアドレスの自動生成機能や、少額送金を自動化するスクリプト、そしてブロックチェーンの取引履歴を悪用して被害者を欺くための詳細な手順が含まれています。

画像は、そのようなツールキットの購入を希望する個人の事例です。

多くの販売業者は、包括的なチュートリアルやステップ・バイ・ステップのガイド、加えて暗号化されたメッセージングプラットフォームを通じたカスタマーサポートなど、追加サービスも提供しています。これらのツールキットの取引は、主に暗号資産で行われています。

こうしたツールキットの広範な入手可能性により、詐欺師が参入しやすくなり、暗号資産分野におけるアドレス・ポイズニング攻撃の増加に寄与しています。

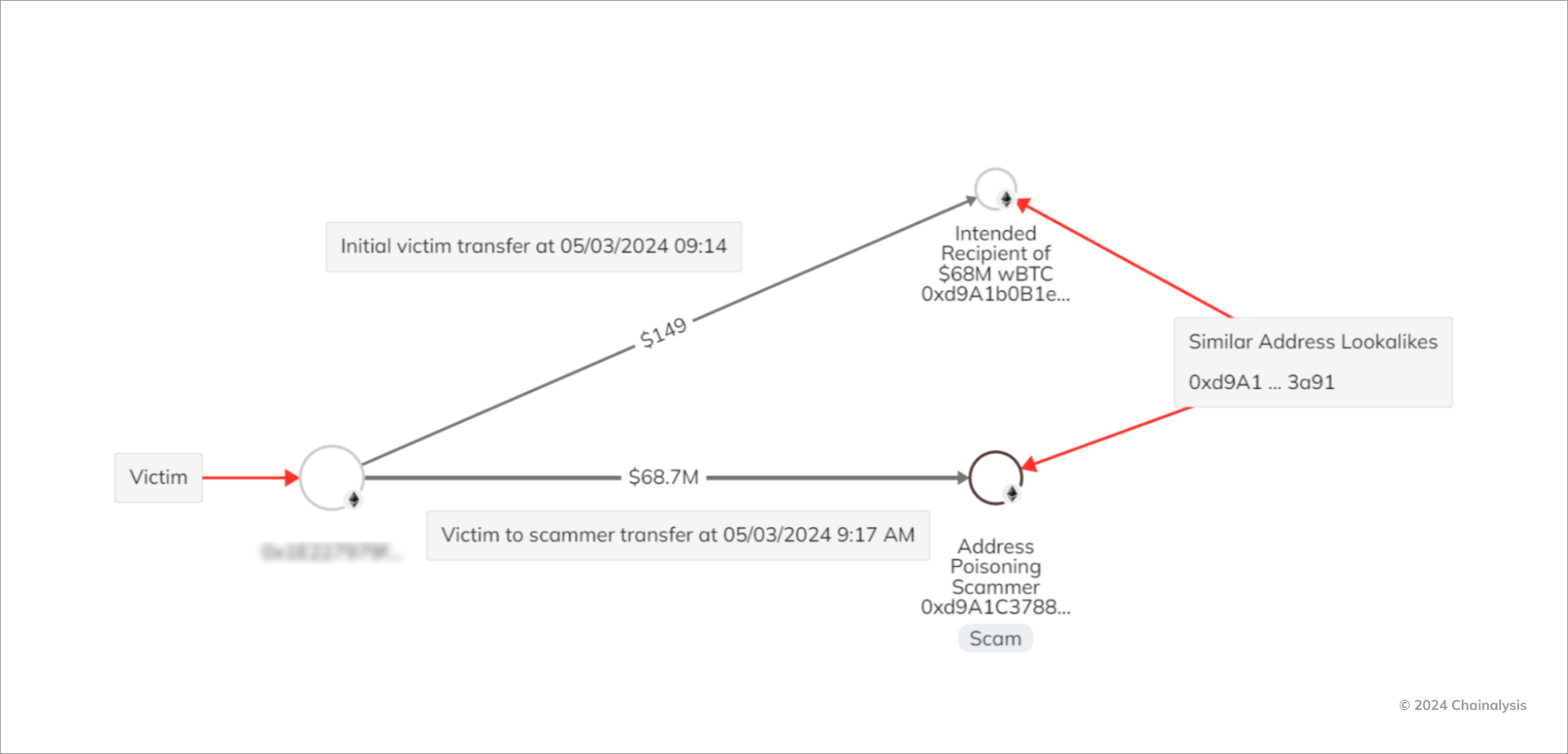

当社の2024年暗号資産犯罪中間レポートパート2でも詳細に取り上げた通り、2024年最大級の詐欺事件のひとつとして、5月3日に発生したアドレス・ポイズニング攻撃があります。この事件では、匿名の「クリプト・ホエール(暗号資産クジラ)」が一時的に約6,800万ドル(約70億円相当)のWBTCを失う寸前までいきましたが、最終的には攻撃者が資金を被害者に返還しました。

今後も当社ではこの事例がオンチェーン上でどのように展開したかを分析し、この種の詐欺をどのように低減できるか検証していきます。

アドレスポイズナー、大口保有者(クジラ)を標的に

本事案は、2024 年 5 月 3 日 9 時 14 分(UTC)に、被害者(アドレス:0x1E227)からEthereumブロックチェーン上の一見無害と思われるアドレス(0xd9A1b)への初回送金から始まりました。このトランザクションは、「テスト送金」と考えられます。テスト送金は、オンチェーンで多額の資産を移動する際の一般的なベストプラクティスとしてよく実施されています。

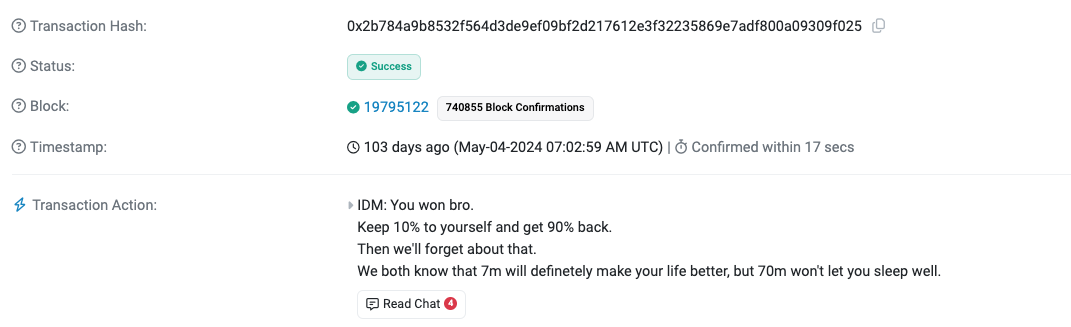

(あなたが勝ちました。10%はご自身で保持し、残りの90%を返却してください。

その後、この件については忘れます。

7百万ドルは間違いなく生活を良くするでしょうが、7千万ドルでは安心して眠れなくなります。)

被害者から送られたメッセージの中には、暗に脅迫を含むものがありました。「この資金は絶対に洗浄できないことは、私たち双方が理解しています。追跡されます。また、「安心して眠る」という表現は、道徳的または倫理的な資質を意味するものではありません」

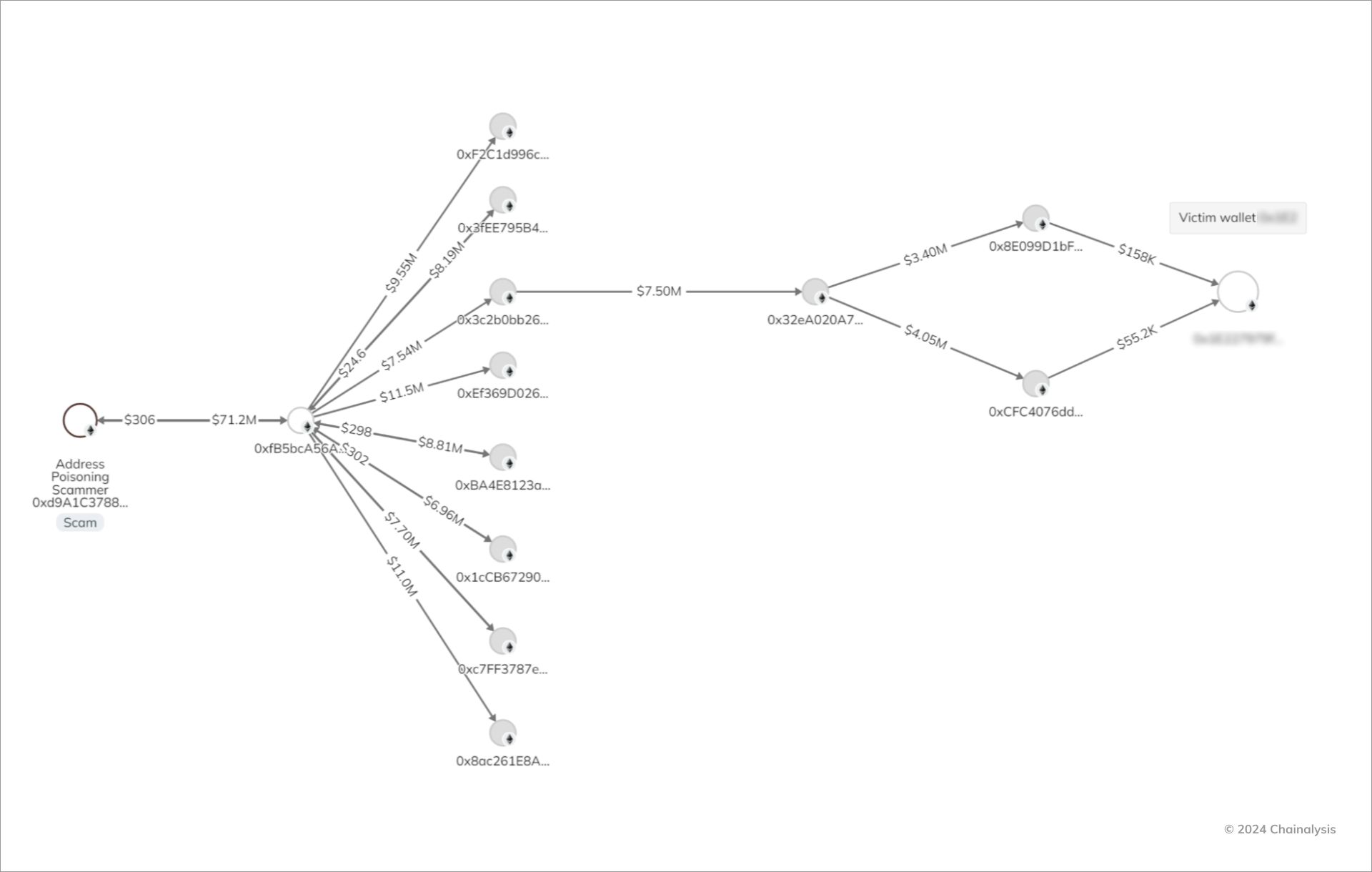

今回の事例では、脅迫的な手法が効果を発揮した結果、詐欺師は5月9日に被害者のウォレットへ元の6,800万ドル相当のETHを返還しました。しかし詐欺師は、トークン価値が上昇したことによる300万ドル分を差し引き、返還前に複数の中間ウォレットを経由させる方法で利益を得ていました。

下図のChainalysis Reactorグラフは、最初のアドレスポイズニングアドレスから複数の中間ウォレットを経て、被害者のウォレットに資金が戻る経路の一例を示しています。

詐欺ネットワーク全体の全貌

詐欺キャンペーン被害者像の分析

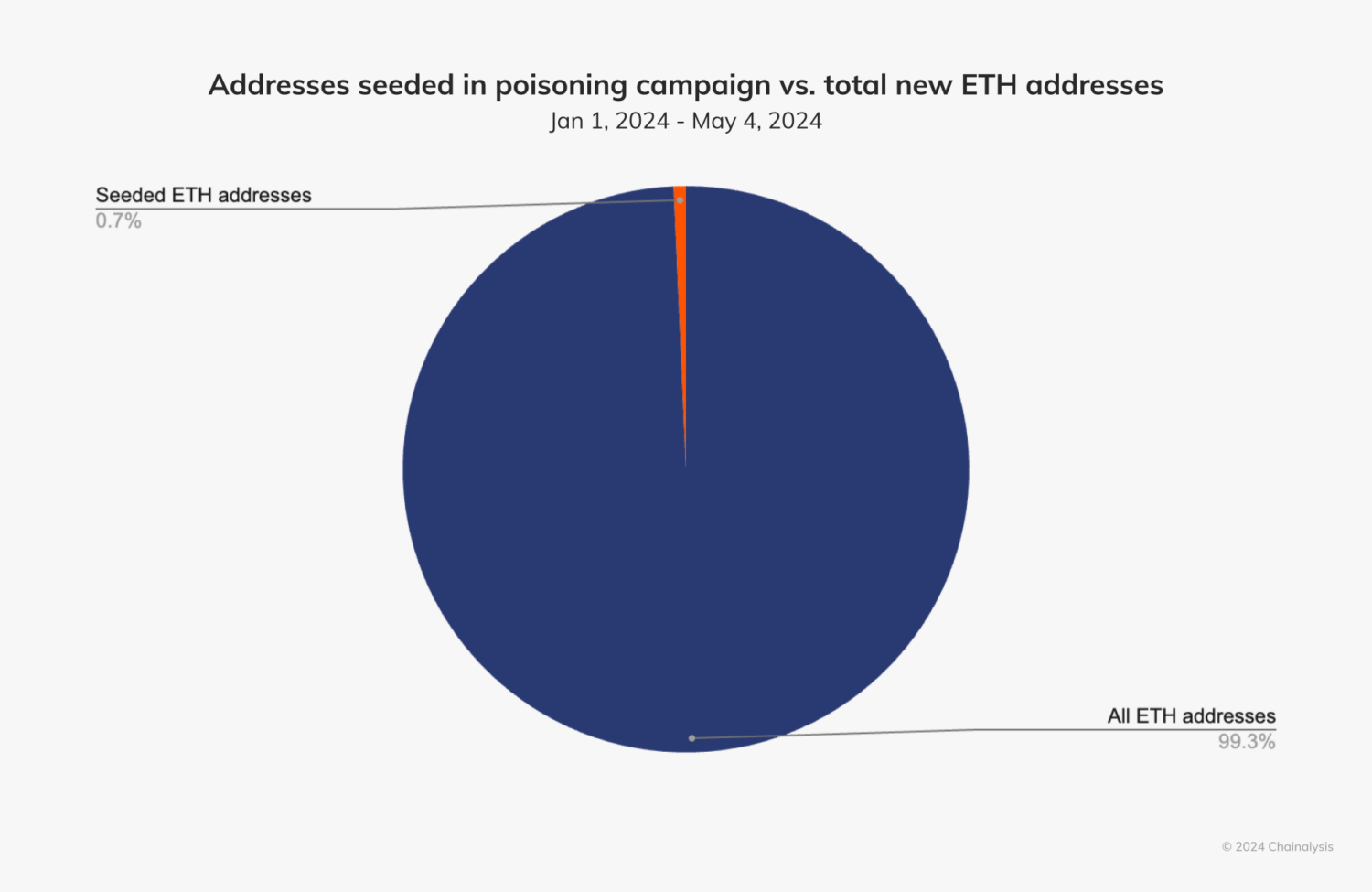

合計 2,774 のアドレスから、対象となった 82,031 のアドレスに送金が行われており、その総額は 69,720,993 ドルに達しています。これらの 82,031 アドレスが本詐欺キャンペーンの被害者となっています。

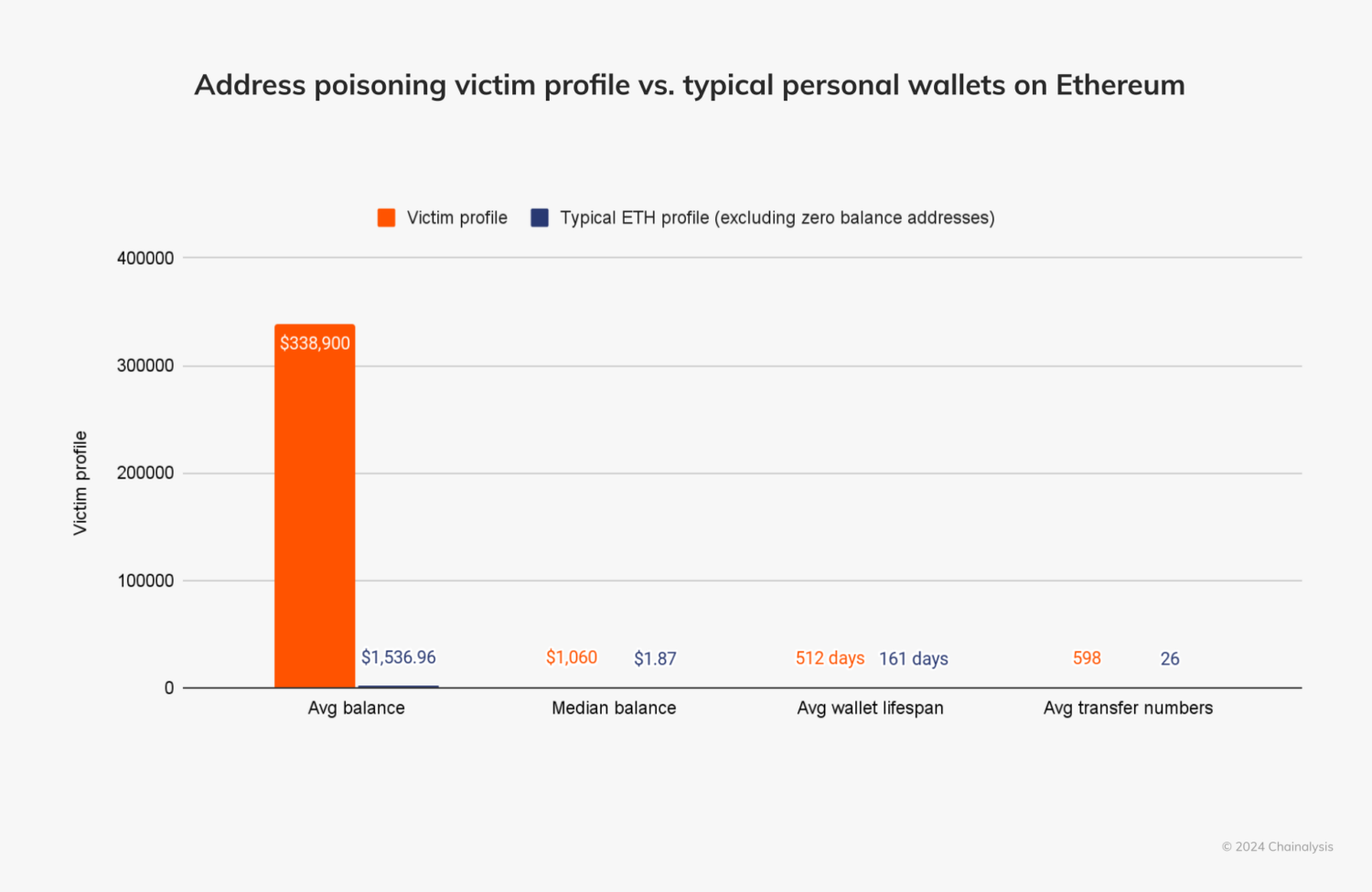

以下の図表では、こうした被害者の一般的な特徴を、2018 年 3 月から 2024 年 10 月までの同期間にオンチェーン上でアクティブだった典型的な Ethereum パーソナルウォレットの特性と比較しています。

被害ウォレットの平均残高は338,900ドルを超えており、中央値は1,000ドル程度となっています。

これらのウォレットは平均で598回のトランザクションに関与し、約512日間オンチェーンで活動しています。

このデータから、アドレスポイズニング詐欺の被害者は、一般的なEthereumウォレット保有者に比べて、より大きな残高を持ち、取引回数も多く、オンチェーンでの活動期間も長い、アクティブな暗号資産ユーザーであることが示されています。

暗号資産の初心者は、複雑さから詐欺被害にあいやすい傾向がある一方で、実際には誰もが標的となり得ます。しかし特筆すべきは、この詐欺のように、より高額かつアクティブなユーザーを明確に狙うキャンペーンが存在することです。

詐欺手法が巧妙化するなかで、セキュリティ対策やウォレット管理に対する幅広い認識を持つことが、今後ますます重要になっています。

アドレスポイズニング詐欺キャンペーンの成功度

アドレスポイズニング詐欺キャンペーンの全体的な成功率は非常に低く、偽のアドレスのうち0.03%しか、被害者から100ドル超の送金を受け取っていません(詐欺師自身からの送金は除く)。これは、この詐欺のために用意された82,031件のアドレスの大半が、大きな金額の送金を騙し取ることに失敗したことを示しています。

注目すべき点としては、756件のアドレスに対し、1ドルから100ドルの比較的小額の送金が行われていたことです。これらはテスト送金であった可能性があります。幸いにも、これらのテスト送金が本来の送付先に届かなかったことで、さらなる損失を防ぐことができ、オンチェーンで不可逆的なトランザクションを行う際に小額テスト送金の有効性が示されました。

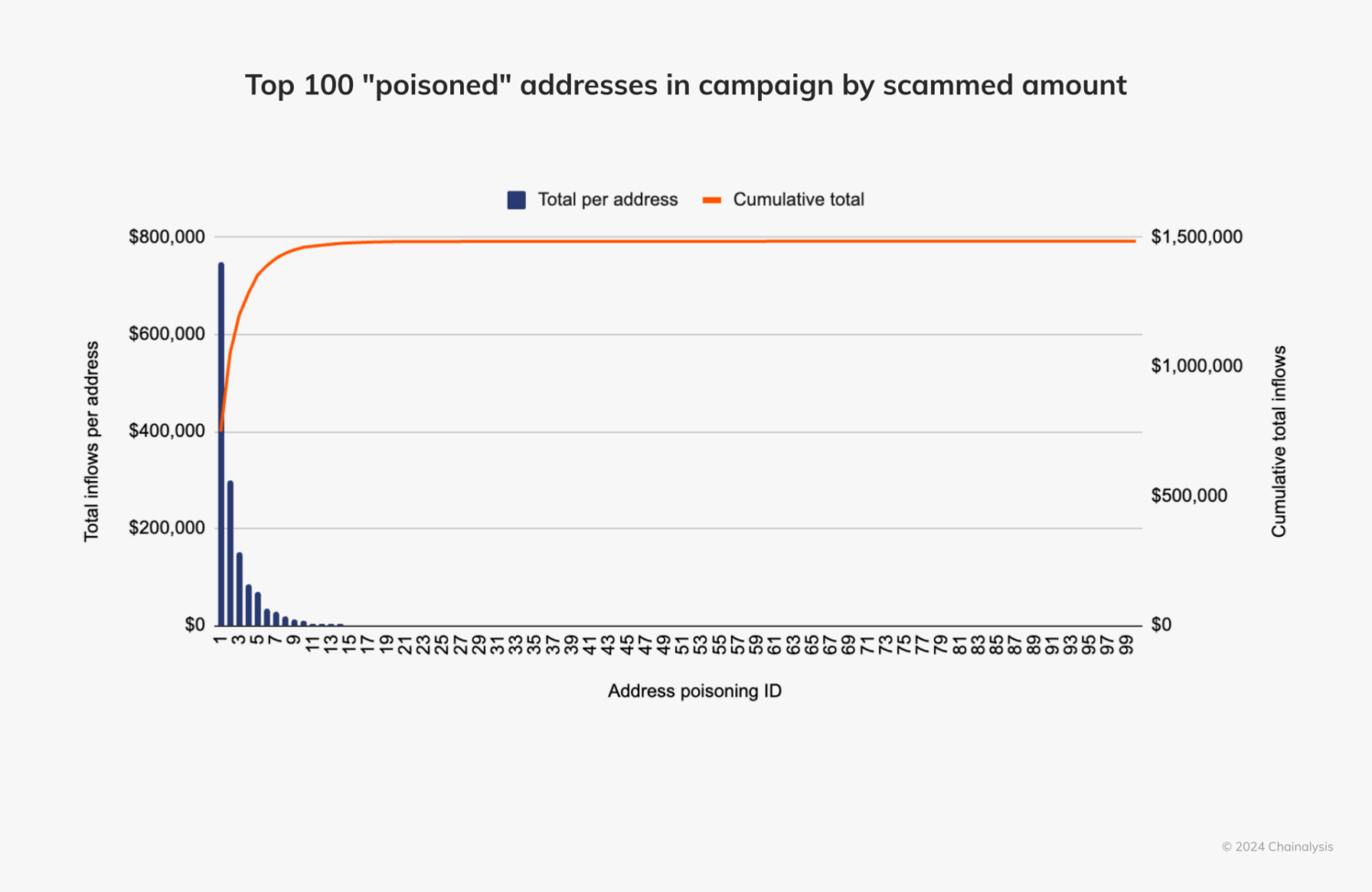

このキャンペーンの1アドレスごとの成功率は低かったものの、投資収益率(ROI)は非常に高い水準となりました。仮に詐欺師が当初受け取った6,800万ドルをそのまま保持していた場合、ROIは58,363%(元手の584倍)に達していました。最終的に6,800万ドルを被害者に返還した後でも、詐欺による純利益は149万ドルであり、ROIは1,147.62%(元手の12.47倍)となりました。

こうした収益は、2024年2月28日から5月4日までの66日間で生じており、6,800万ドルの詐取はキャンペーン終盤の5月3日に発生し、同資金は5月9日に被害者へ返還されました。

アドレスポイズニング詐欺キャンペーンの成功は、ごく少数のアドレスに大きく偏っていました。返金された支払いを除くと、8万2,000件を超えるキャンペーン関連アドレスの中で、スキャマー以外の送金元から100ドル超の資金を受け取ったアドレスはわずか22件でした。

ほとんどのアドレスは期待された効果をあげることができませんでしたが、一部の高額なターゲットが全体の利益の大部分をもたらしました。

2024年に開始されたすべての詐欺手法と比較しても、このキャンペーンによる収益の規模は際立っています。当社のデータによれば、2024年の一般的な詐欺キャンペーンの中央値は約400ドルでした。これに対し、アドレスポイズニング詐欺キャンペーンは返金された6,800万ドルを除いても300万ドルの利益が発生しており、これは今年の詐欺収益の中央値の3,727倍に相当します。

犯人側が保持し続けた資金

このアドレスポイズニング詐欺キャンペーンを主導したサイバー攻撃者は、被害者に対して 6,800 万ドルを返還しました。このような返金は非常に稀であり、一連の攻撃の終息を示すものとなりました。

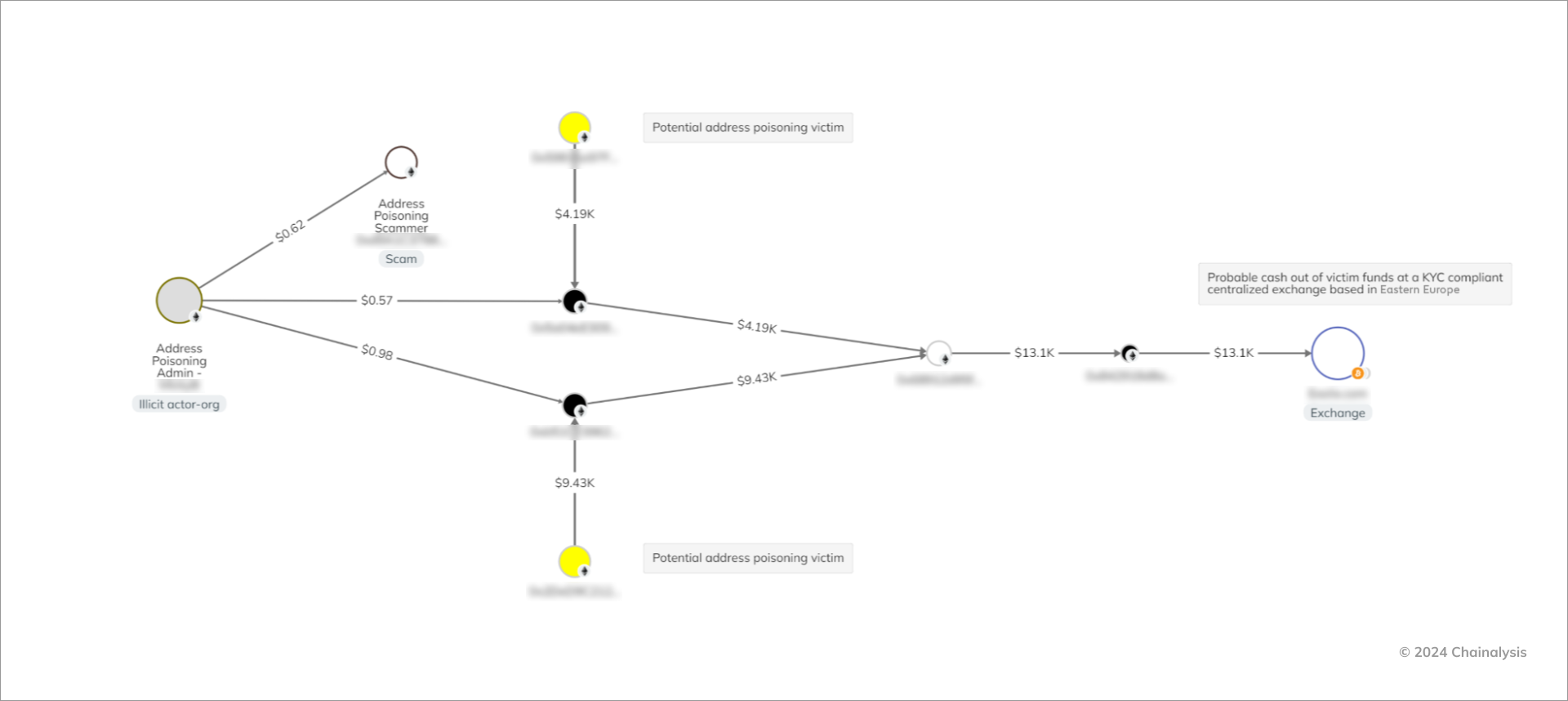

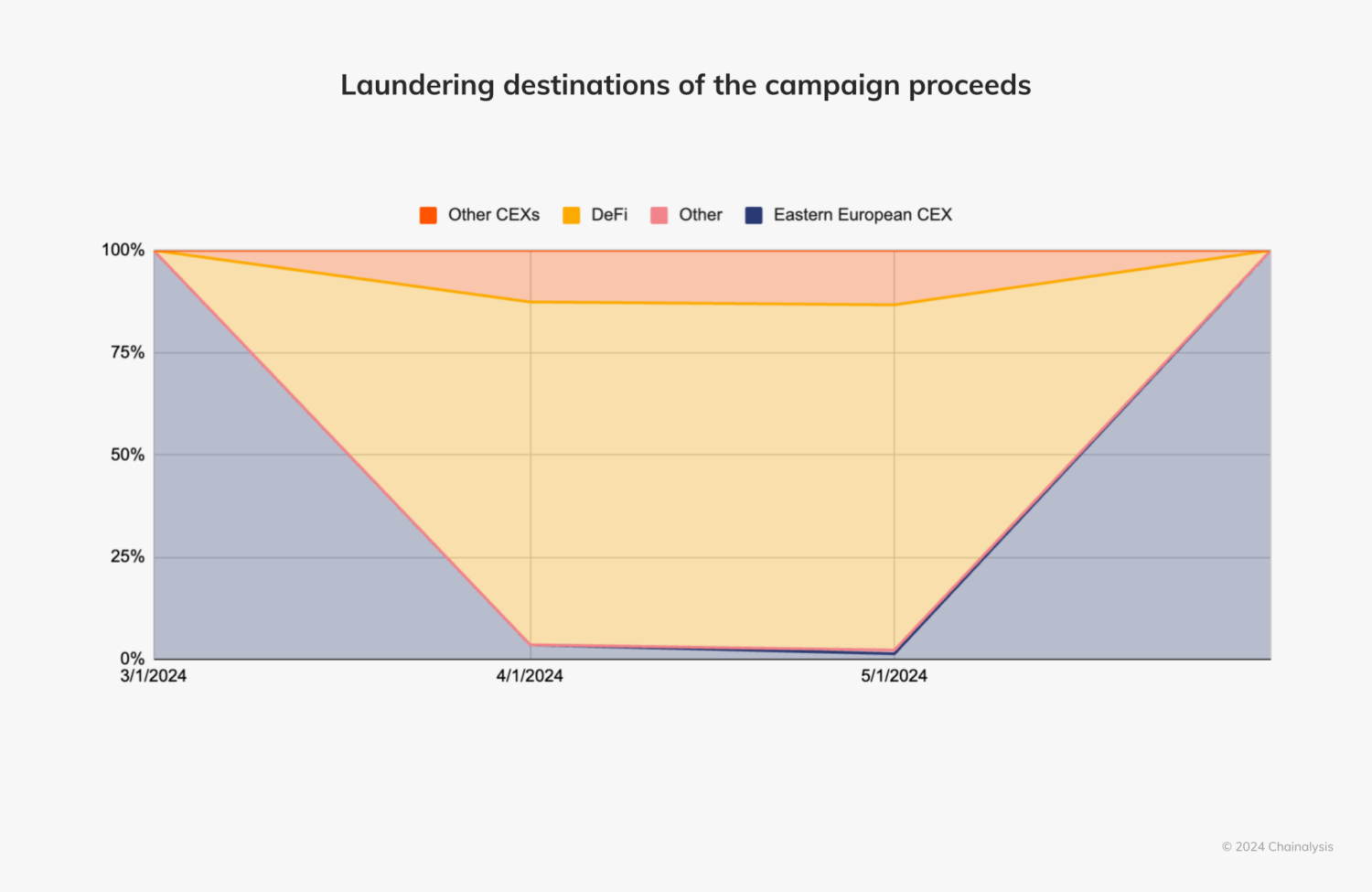

キャンペーンの大半において、攻撃者は被害者から得た暗号資産を盗み出し、分散型金融(DeFi)プラットフォームや中央集権型取引所(CEX)を通じて資金洗浄を行っていました。

Chainalysisの調査ツール「Reactor」のグラフによれば、被害者による送金が攻撃者の管理下にあるウォレットに複数回、行われている様子が可視化されています。その後、これらの資金は集約され、東欧に拠点を置くKYC(顧客確認)準拠の中央集権型取引所(CEX)へ送金されました。

全体像を俯瞰すると、詐欺師がキャンペーン全体を通して盗難資金をどのように取り扱っていたかがわかります。

中央集権型取引所(CEX)はマネーロンダリングの過程において重要な役割を果たしており、盗難資金の多くがキャンペーンの初期と終盤の両方でCEXに送付されていました。

詐欺師は他のCEXも利用していましたが、キャンペーンの中盤では分散型金融(DeFi)プロトコル上での活動が顕著に見られました。このことから、詐欺の進行中に資金洗浄を試みていた可能性が示唆されます。

ブロックチェーンインテリジェンスはアドレスポイズニング詐欺対策の要

他の主たる暗号資産詐欺と比較して規模は小さいものの、アドレスポイズニング攻撃は短期間で極めて高い投資収益率(ROI)をあげる点が際立っています。これらの詐欺は、ブロックチェーン取引の迅速で複雑な特性を悪用しており、アドレスの確認を怠った利用者を標的とします。アドレスポイズニングが広がるにつれて、詐欺が進化し、検知が難しくなり、被害者の数が少なくても短期間で多額の資金が盗まれるという憂慮すべき傾向が見受けられます。

ブロックチェーンの分散性および透明性は膨大なデータをもたらしますが、その膨大な情報から実用的なインサイトを抽出することが課題となっています。アドレスポイズニングのように送金の帰属が必ずしも明確でないケースにおいては、通常の取引パターンから逸脱した繰り返しの多額送金など「レッドフラグ」となる行動をリアルタイムに監視することが可能です。リアルタイムのヒューリスティックを用いることで、アドレスポイズニング詐欺キャンペーンに関与していると考えられるアドレスを特定することも可能です。こうした知見は、該当する資金が不正行為と関連している可能性があることをエコシステムへ通知するアラートの基盤となり得ます。

Chainalysisは、こうした活動を検知するためのテクノロジーを提供しており、アドレスポイズニングのような詐欺の被害低減において重要な役割を果たしています。具体的には、不審なパターンの特定、不正資金の流れの追跡、異常検知をリアルタイムで実施し、セキュリティチームや当局が速やかに介入できる環境を支援します。これにより、さらなる被害の拡大を防ぐとともに、エコシステム参加者の保護につながります。

This website contains links to third-party sites that are not under the control of Chainalysis, Inc. or its affiliates (collectively “Chainalysis”). Access to such information does not imply association with, endorsement of, approval of, or recommendation by Chainalysis of the site or its operators, and Chainalysis is not responsible for the products, services, or other content hosted therein.

This material is for informational purposes only, and is not intended to provide legal, tax, financial, or investment advice. Recipients should consult their own advisors before making these types of decisions. Chainalysis has no responsibility or liability for any decision made or any other acts or omissions in connection with Recipient’s use of this material.

Chainalysis does not guarantee or warrant the accuracy, completeness, timeliness, suitability or validity of the information in this report and will not be responsible for any claim attributable to errors, omissions, or other inaccuracies of any part of such material.