暗号資産ハッキング

15分で暗号資産3,500万ドル相当が流出:取引所ハッキングの進化と予防策

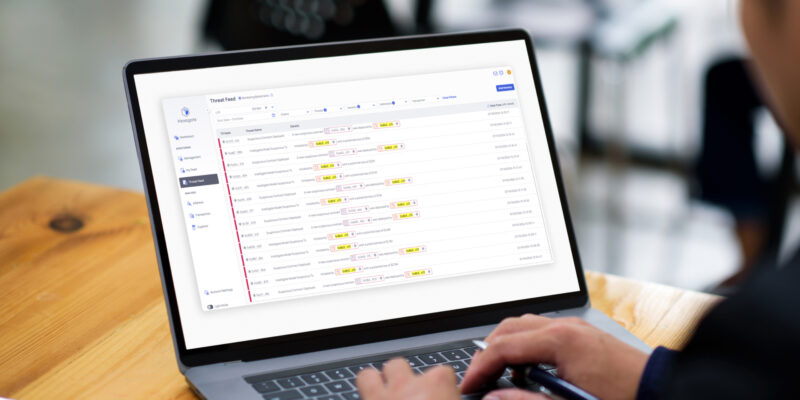

※この記事は自動翻訳されています。正確な内容につきましては原文をご参照ください。 年初、韓国の大手暗号資産取引所のホットウォレットの一つで異常な出金活動が検知されました。約15分間に数百件のトランザクションが実行され、約₩44.5B KRW(3,300万〜3,500万ドル相当)が抜き取られ、同取引所は全ての出金を停止しました。盗まれたアセットには、USDC、BONK、SOL、ORCA、RAY、PYTH、JUPなどの主要トークンが含まれていました。一方で、同取引所は盗難資金の半分超(₩23B KRW相当のLAYERトークン)を凍結することに成功しましたが、残余は既に回復不能でした。出金のパターンとタイミングを分析すると、本件はスマートコントラクトの不具合や利用者レベルの誤操作ではなく、ホットウォレットの署名フローが侵害されたことに起因すると示唆されます。 本記事では、最近発生した取引所ハッキングの動向を解説し、本件の手口を深掘りするとともに、HexagateのWallet Compromise Detection Kitと GateSigner がどのように早期検知ならびに被害額の最小化に寄与し得たかを示します。 CEXとカストディアンに対する侵害は増加傾向 今回の大手取引所での事案は明確な業界トレンドを反映しています。すなわち、中央集権型取引所(CEX)とカストディアンに対する侵害が増えています。背景には、複雑なクラウド環境で高速かつマルチチェーンの出金システムを運用する難度の上昇があります。取引所やカストディアンは市場でもっとも複雑なオンチェーンの資金フローを担うようになった一方で、堅牢なオンチェーンセキュリティの必要性を過小評価し、後に不十分と判明する対策に依存してしまうケースが少なくありません。 当社はほぼ10年にわたり顧客環境をトラッキングし、Lazarusのような脅威グループの動向を追ってきましたが、明らかな変化があります。攻撃者は、より高い利得と大きく複雑な運用スタックを狙って、カストディアンやCEXを標的にする傾向を強めています。直近のBybit、BTCTurk、SwissBorg、Phemex、そして今回の韓国の取引所に対する攻撃はいずれも同じパターンに当てはまります。すなわち、単一点の侵害で、数百万ドル規模の損失が発生するというものです。 各事案の根本原因は異なります。アカウント乗っ取りにつながるソーシャルエンジニアリング、テックスタック内のサイバーセキュリティ上の不具合、マルウェア、内部不正など多岐にわたります。高度な攻撃者は唯一の弱点を突きます。現実的な前提は「完全防御」ではなく「いずれ何かが破られる」ということです。そして破られたとき、全ては検知と対応の速さにかかっています。強力なリアルタイムの検知と対応はリスクをゼロにはしませんが、運用上の侵害が壊滅的損失に発展することを防ぎます。 何が起きていたのか 本件発生前、事件に関与した取引所連結のSolanaウォレットのうちの一つ(数百あるうちの一つ)は数週間にわたり正常に振る舞っていました。残高は増減を繰り返していたものの、ゼロになったことは一度もありません。しかし攻撃発生時、そのウォレットは数分で完全に空にされました。これは正当な運用では極めて稀で、侵害を強く示唆するパターンです。特に以下のシグナルが際立っていました。 残高ゼロ化のパターン:関与した全ウォレットに共通して、極めて短時間で残高がゼロに崩落するシグネチャが見られました。通常の取引所運用では起こり得ない挙動です。 高額出金のスパイク:攻撃の7日前までの期間、同取引所のSolanaウォレットから約$100,000規模の出金は1件しかありませんでしたが、攻撃時には同規模の出金がおよそ15分で約80件発生しました。 多数アセットでの高頻度実行:攻撃者は数十種類のトークンを、数百件のトランザクションで一気に移動しました。このバースト型の挙動は、平常時のベースラインから大きく逸脱します。 これらはまさに、Chainalysis Hexagateのような高度な自動行動分析システムがリアルタイムで検知するために設計されているシグナルです。最終的に、同取引所は出金停止という適切な判断を下し、利用者とプラットフォームを保護しました。この種のインシデントは、完全自動の検知・対応機構の有効性を浮き彫りにします。適切なリアルタイムのパイプラインが整備されていれば、異常は初期のわずかなトランザクション段階でフラグ化され、重大な移動が発生する前に抑止できます。…

2025年上半期暗号資産犯罪動向速報:北朝鮮による盗難資金が過去最大規模

※この記事は自動翻訳されています。正確な内容につきましては原文をご参照ください。 2025年上半期暗号資産犯罪の主要なポイント 盗難資金 2025年、暗号資産サービスからの盗難額は21億7000万ドルを超え、2024年の年間被害額を上回りました。この主な原因は、北朝鮮によるByBitへの15億ドルのハッキングです。これは暗号資産史上最大のハッキング事件となりました。 2025年6月末までに、年初来(YTD)の盗難額は、過去最悪であった2022年を17%上回りました。現在の傾向が続けば、年末までにサービスからの盗難資金は40億米ドルを超える可能性があります。 エコシステム全体の盗難額に占める個人ウォレット被害の割合が増加しており、攻撃者は個人ユーザーを標的とする傾向を強めています。2025年の年初来の盗難資金全体の23.35%を占めています。 暗号資産保有者に対する身体的暴力や脅迫を伴う「レンチ攻撃」は、bitcoinの価格変動と相関関係があり、価格が高い時期に標的を絞って行われる傾向があることが示唆されています。 国・地域ごとの特徴 被害に遭った資金の所在地を見ると、2025年には米国、ドイツ、ロシア、カナダ、日本、インドネシア、韓国に集中していることがわかります。 地域別では、東ヨーロッパ、MENA、CSAOにおける被害者総数が、2024年上半期から2025年上半期にかけて最も急速に増加しました。 盗難に遭ったアセットの種類は地域によって顕著な違いがあり、これは各地域における暗号資産の普及パターンを反映していると考えられます。 マネー・ローンダリングの傾向 サービスを侵害するサイバー攻撃と個人を標的とするサイバー攻撃では、盗まれた資金の洗浄方法に違いが見られます。一般的に、サービスに不正アクセスする攻撃者の方が、より高度な手法を用いる傾向があります。 盗難資金の洗浄者は、資金の移動に多額の費用をかけており、その平均プレミアムは2021年の2.58倍から2025年年初来で14.5倍に増加しています。 ブロックチェーン上での資金移動のコストは年々減少しているにもかかわらず、盗難資金がオンチェーンで移動する際に発生する平均コストに対する上乗せ率は増加しています。 個人ウォレットを侵害するサイバー攻撃者には、盗んだ資産をすぐに洗浄せず、多額の盗難資金をオンチェーンに残しておく傾向が強まっています。現在、個人ウォレットを標的とした盗難による暗号資産は85億ドルがオンチェーンに保持されている一方、サービスから盗まれた資金は12億8000万ドルとなっています。 変化する違法取引環境 I2025年、違法取引は過去最高のペースで進行しており、その総額は昨年の推定510億ドルに匹敵するか、それを上回る勢いです。この状況は、違法行為者の活動に大きな変化が見られる中で発生しています。例えば、制裁対象であったロシアの暗号資産取引所Garantexの閉鎖や、700億ドル以上の資金を扱ってきたカンボジアを拠点とする中国語サービスHuione Groupに対するFinCENの特別措置の可能性が高まったことなどが挙げられます。これらの変化は、犯罪者がエコシステムを通じて資金を移動させる方法に影響を与えています。 このような動向の中で、2025年においては盗難資金の取引が最も深刻な問題として浮上しています。他の違法行為が前年比で多様な傾向を示す中、暗号資産の盗難の急増は、エコシステムの参加者にとって差し迫った脅威であると同時に、業界のセキュリティインフラにとって長期的な課題となっています。…

取引所における大規模な暗号資産ハッキングを防ぐための重要なセキュリティ対策

※この記事は自動翻訳されています。正確な内容につきましては原文をご参照ください。 2025年2月21日のBybit取引所ハッキング事件を受け、暗号資産業界は、脅威をもたらす行為者が暗号プラットフォームやそのサプライチェーンの脆弱性を特定し悪用した場合に具体的にどのような結果をもたらすかを改めて認識させられました。この攻撃により、15億ドル相当のイーサ(ETH)が盗まれましたが、これは、北朝鮮(DPRK)の関連組織のような国家支援の犯罪者を含む、高度なサイバー犯罪者による継続的な脅威を浮き彫りにしています。 2025 Crypto Crime Report(2025暗号資産犯罪動向調査レポート)の最近の調査結果では、懸念すべき傾向が明らかになりました。2023年には、北朝鮮関連のハッカーが20件の事件で約6億6050万ドル相当の盗難に関与していました。2024年には、47件の事件で13億4000万ドルにまで急増し、盗まれた金額は102.88%増加しました。 Bybitのハッキングだけで、北朝鮮のハッカーが前年度全体で盗んだ金額を上回っており、業界全体でセキュリティ対策を強化する必要性が急務であることを示しています。 良いことには、このような攻撃を防ぐために幅広い対策が取れるということです。暗号資産のユーザーは、無料のリソースを活用してトランザクションを検証し、オンチェーンおよびオフチェーンのセキュリティを向上させることができます。例えば、公開されているGithubスクリプトは、暗号資産のユーザーがドメイン、メッセージ、および安全なトランザクションハッシュを出力し、それらを台帳ハードウェアウォレット画面に表示された値と簡単に比較できるようにします。 本ブログでは、大規模な暗号資産ハッキングを防ぐために取引所が講じることができる主なセキュリティ対策、デジタルアセットを保護するためのベストプラクティス、そして攻撃を受けた際に迅速な対応戦略が被害を最小限に抑えることができる方法について説明します。 暗号資産業界が防御を強化する方法 業界の最高情報セキュリティ責任者(CISO)との会話に基づいて、以下は、取引所が実施している主なセキュリティ対策の一部です。 Web2セキュリティ エンドポイント検出および対応(EDR): SentinelOneやCrowdStrikeなどのツールは、従業員のハードウェアデバイス上の潜在的な脅威を特定し、緩和するのに役立ちます。 署名用コンピュータのインターネットからの隔離: エアギャップされたデバイスは、トランザクションの署名専用とし、外部からの脅威へのExposureを最小限に抑えるべきです。 コールドストレージに接続するハードウェアのロックダウン: コールドウォレットにアクセスするデバイスは、不正アクセスを防止するために、厳重に保護し、アクセス制御を徹底すべきです。 ハードウェアセキュリティモジュール(HSM)にAPIキーストレージの保護: HSMは、不正アクセスを防止し、暗号の完全性を確保するのに役立ちます。…